支持端口服务爆破及目标扫描(兼容Debian、Centos、Ubuntu、Kali、Mint)

声明:写这个脚本并无它意,只是为了简便安全测试人员,提升系统安全性,战场没有怜悯之心,你若捡起手中的武器,你将犯下滔天大错。 用户使用该脚本所产生的法律后果自行承担,笔者概不负责。 容器运行方式根目录自带

user.txt和password.txt两个字典,同时git下也保存了用户名字典文件,你可以自定义字典使用

支持两种爆破方式

-

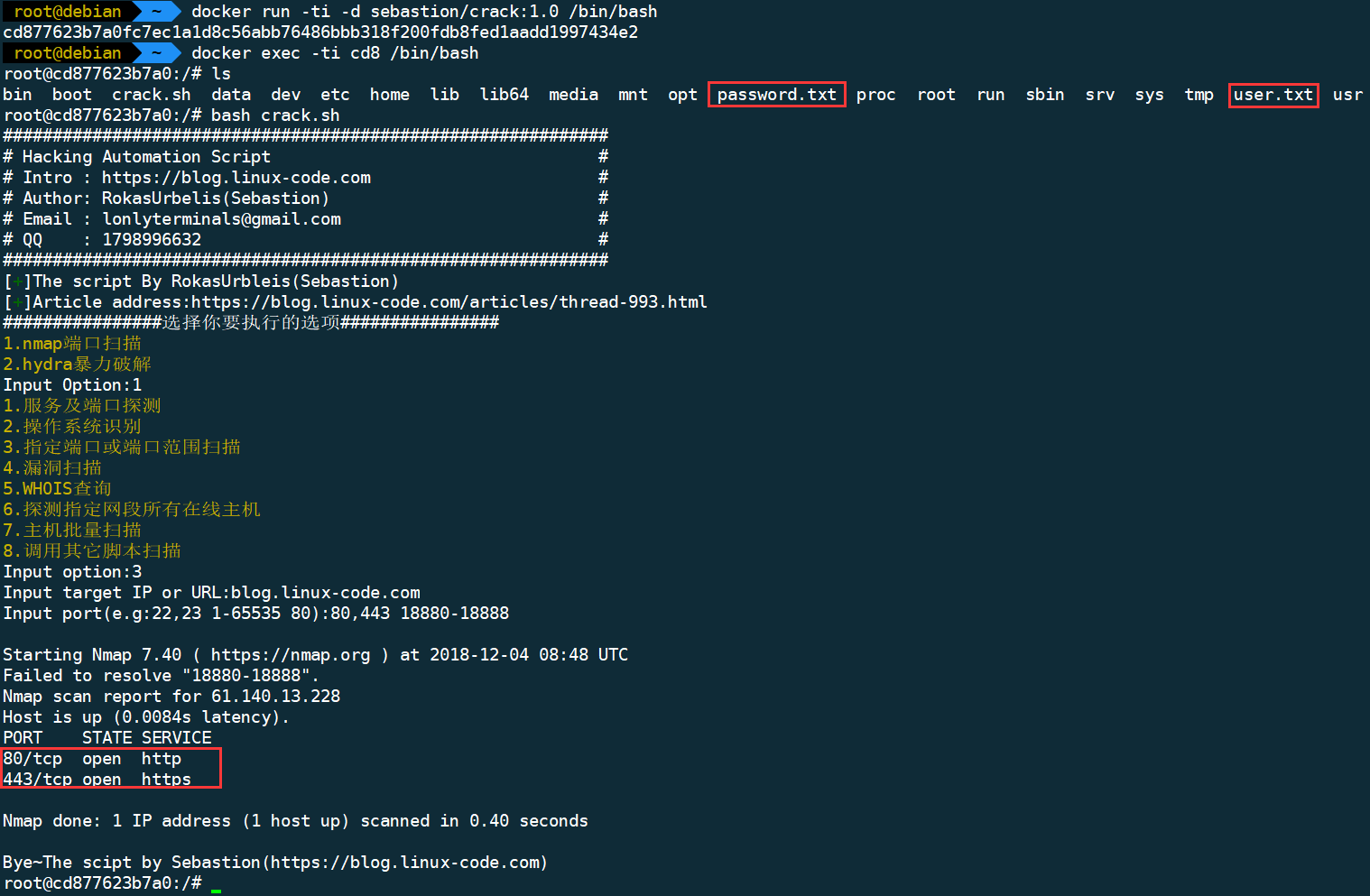

nmap

- 1.服务及端口探测

- 2.操作系统识别

- 3.指定端口或端口范围扫描

- 4.漏洞扫描

- 5.WHOIS查询

- 6.探测指定网段所有在线主机

- 7.主机批量扫描

- 8.调用其它脚本扫描

-

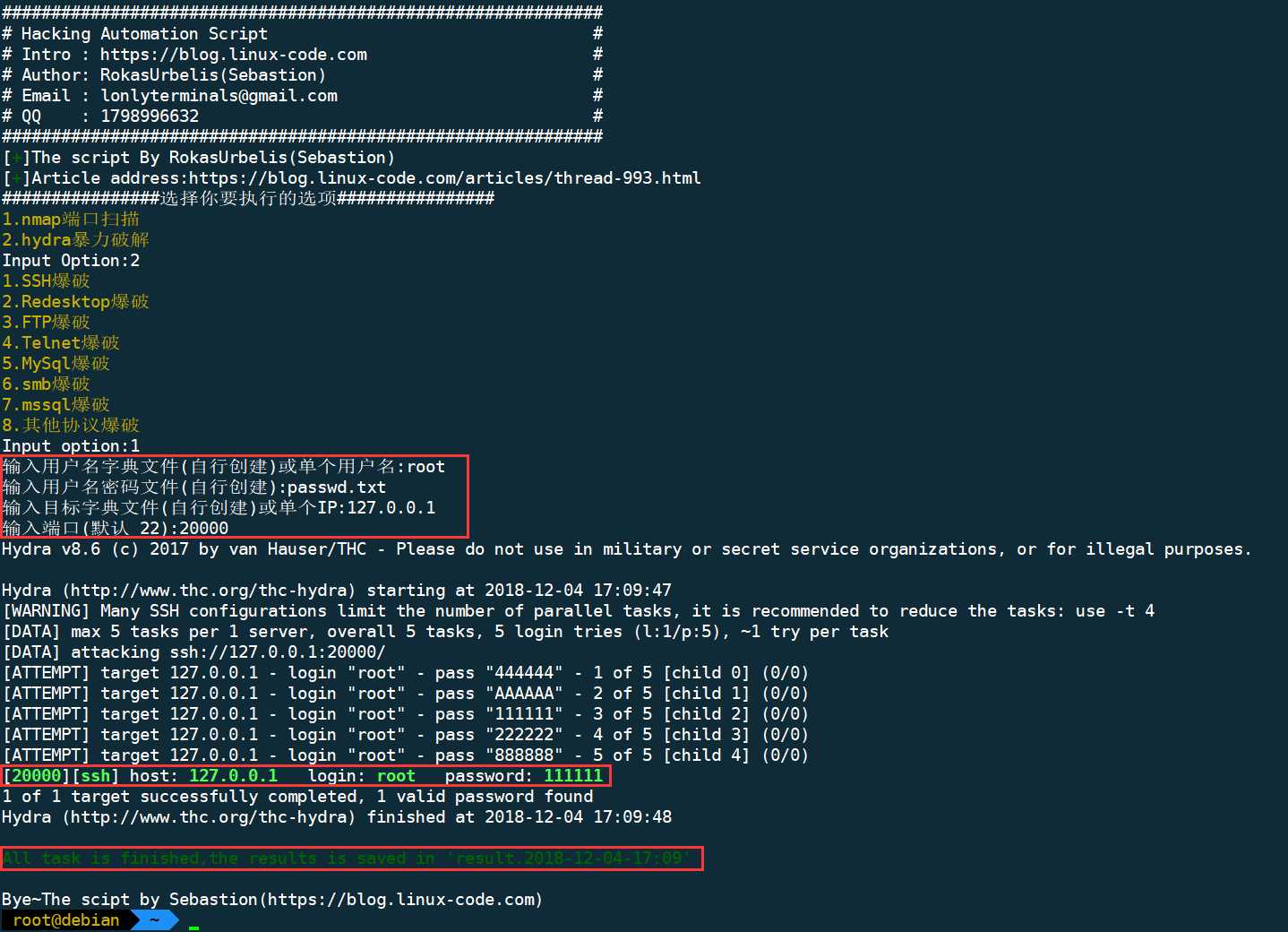

hydra

- 1.SSH爆破

- 2.Redesktop爆破

- 3.FTP爆破

- 4.Telnet爆破

- 5.MySql爆破

- 6.smb爆破

- 7.mssql爆破

- 8.其他协议爆破

目前集成上去的协议有:

asterisk cvs cisco-enable firebird ftp ftps icq imap irc ldap2 nntp mssql mysql oracle-sid pcanywhere pcnfs pop3 rdp postgres radmin2 rexec rlogin rpcap rtsp sip smb smtp smtp-enum socks5 ssh sshkey svn teamspeak vnc xmpp

本地运行:

git clone https://github.com/RokasUrbelis/system_safety_test.git

cd crack

bash crack.shcurl运行:

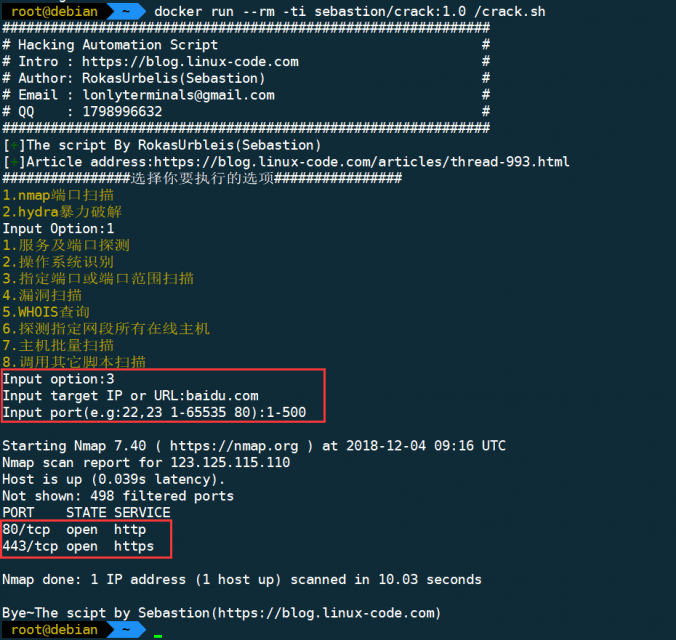

bash -c "$(curl -fsSl https://blog.linux-code.com/scripts/crack.sh)"docker镜像运行:

docker run -ti --name crack sebastion/crack:1.0 crack.sh进入容器运行:

docker run -ti -d --name crack1 sebastion/crack:1.0 /bin/bash

docker exec -ti $(awk '{FS="[ ]+"}{if(NR==2){print $1}}'< <(docker ps -l)) /bin/bash

bash crack.sh一次性容器运行:

docker run --rm -ti sebastion/crack:1.0 /crack.sh使用Dockerfile构建镜像并运行容器:

git clone https://github.com/RokasUrbelis/system_safety_test.git

cd system_safety_test

docker build -t crack:1.0 .

docker run --ti --rm crack:1.0- Email: lonlyterminals@gmail.com

- QICQ :1798996632

- 以及我的博客😊(可订阅本站RSS了解更多技术文章)