Bu bölüm içerisinde Linux sistemindeki kullanıcı ve grup yönetimi gibi kavramlara değinip yetkiler üzerine konuşacağız.

Sistem kaynaklarına erişimi olan ve sistemini yetkileri dahilinde yönetenlere genel olarak kullanıcı diyoruz. Linux'ta "süper(Super User)", "sistem(System User)" ve "normal(Normal User)" olmak üzere üç tür kullanıcı bulunuyor. Şimdi sırasıyla bu kullanıcıları açıklayacak olursak;

Süper Kullanıcı: Aslında daha çok “root” yani “Kök Kullanıcı” olarak bilinen, sistem üzerindeki tüm haklara sahip olan en yetkili kullanıcı hesabına verilen bir isim. Yani biz root hesabını kullanıyorken, sistemdeki en yetkili olan "süper kullanıcı" hesabını yönetiyor olacağız.

Sistem Kullanıcısı: Yazılım veya uygulamalar tarafından oluşturulan ve yönetilen kullanıcılara da “sistem kullanıcısı” deniyor. Örneğin sistemimizde saatin senkronize edilmesini sağlayan “ntp” isimli bir araç yüklüyse bu aracın görevini yerine getirmek için kendisine ait bir sistem kullanıcı hesabı bulunuyordur. Bu sayede gerektiğinde bu kullanıcı hesabı üzerinden görevlerini yerine getirebilir. Tabii ki tüm araçların kendilerine ait kullanıcı hesapları olmasa da işte tıpkı “ntp” aracında olduğu gibi sistemdeki çeşitli yazılımların, işlerini görmek için kendi kullanıcı hesapları olması gerekebiliyor. Bu hesaplar insanların değil yazılımların, sistemdeki çeşitli görevleri yerine getirebilmek için kullandığı türden hesaplardır. Bu sebeple bu tür hesaplara “sistem kullanıcı” hesabı deniyor. Bu kullanıcıların yetkileri, yalnızca görevlerini yerine getirebilecekleri düzeyde olduğu için yetkileri olmayan işler yapamazlar.

Normal Kullanıcı: Normal olarak geçen kullanıcı hesapları, kök kullanıcısının oluşturduğu standart kullanıcı hesaplarıdır. Standart kullanıcıların temel görevleri yerine getirebilmeleri için oluşturulan hesaplardır. Bu tür hesapları standart insanlar kullanacağı için normal kullanıcılar kendi ev dizinlere sahiptir. Yani genellikle /home dizini altında kullanıcı isimleriyle oluşturulmuş olan bir klasörde, kişisel dosyalarını barındırmaları için bir ev dizinleri vardır. Ev dizini, insanların kişisel dosyalarını düzenli şekilde tutabilmeleri ve kendi kullanıcı hesaplarına yönelik kişiselleştirilmiş çalışma ortamına sahip olabilmeleri için önemli bir yaklaşım. Ev dizini kavramının ne olduğunu biliyorsunuz zaten. Ev dizinleri dışında tabii ki normal kullanıcılar da sahip oldukları yetkiler dahilinde sistemdeki araçları kullanabilirler. Yetkilerinin düşük veya yüksek olmasına göre sistem üzerinde yetkileri dahilinde hareket edebilirler.

Sistemi yönetirken, yetki gerektiren işlemler yapmamız gerebilir. Sistemde en yetkili kullanıcının root olduğunu öğrendik. Bu durumda ilgili görevleri yerine getirmek için root hesabına geçiş yapabiliriz. Ancak root hesabındayken, tüm yetkilere sahip olacağınız için, hatalı şekilde kritik dosyaları silmenizi önleyecek veya sistemin işleyişine zarar verecek bir eyleminizde sizi uyaracak bir mekanizma yoktur. Çünkü root hesabını yalnızca gerektiğinde kullandığınız ve ne yaptığınızı bildiğiniz varsayılır. Zaten root hesabını kullanmak tehlikeli olabileceği için çoğu sistemde root hesabı pasif şekilde gelir. Siz aktifleştirmediğiniz sürece root hesabı kullanılamaz.

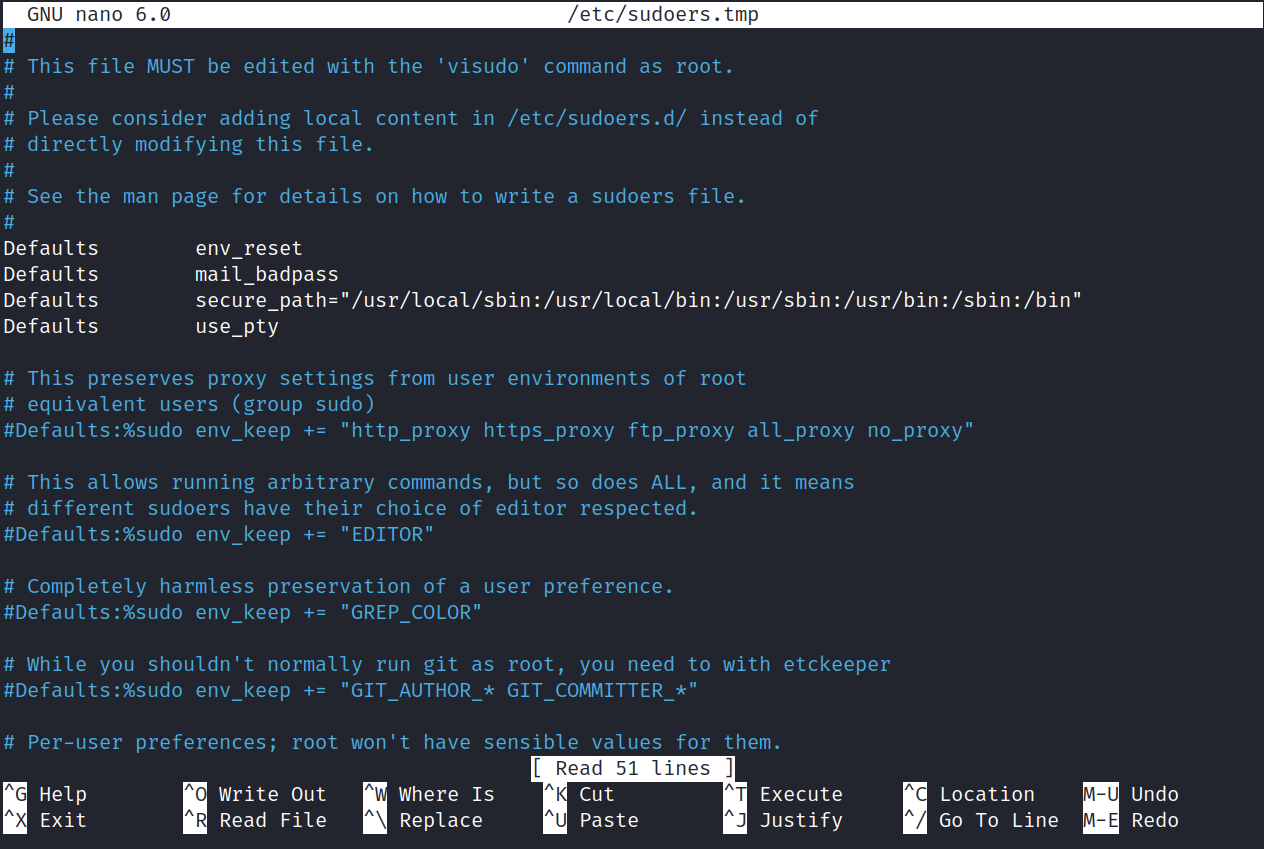

Buna karşın root hesabı aktif olmasa bile yetki gerektiren işlerimiz için geçici olarak root yetkileri ile hareket edebilmemizi sağlayan sudo komutunu kullanabiliyoruz. sudo sayesinde root hesabı aktif değilken veya root aktifse bile root hesabının şifresini bilmeden yönetici ayrıcalıkları ile işlerimizi yürütmemiz mümkün oluyor. Elbette hangi kullanıcıların hangi ayrıcalıklara erişebileceğini belirlemek için düzenlememiz gereken konfigürasyonlar bulunuyor. Fakat henüz bölümün başındayken bu detaylardan bahsetmeyeceğiz. İleride bu detaylar çok daha anlaşılır olacaktır.

Şimdilik sudo komutunun kullanıcıya, işlemleri yetkili şekilde gerçekleştirebilme imkanı tanıdığını bilmemiz yeterli. Hatta hemen basit bir örnek olarak root kullanıcısının ev dizini görüntülemeyi deneyebiliriz. Ben görüntülemek için ls /root komutunu giriyorum.

[taylan@linuxdersleri ~]$ ls /root/

ls: cannot open directory '/root/': Permission deniedGördüğünüz gibi erişim hatası aldık. Şimdi aynı komutu sudo komutu başta olacak şekilde tekrar girelim.

[taylan@linuxdersleri ~]$ sudo ls /root

[sudo] password for taylan:Buraya kendi hesabımın parolasını girmem gerekiyor. Güvenlik için parola yazarken gözükmüyor, gözükmese de yazıp Enter ile onaylayın.

[taylan@linuxdersleri ~]$ sudo ls /root

[sudo] password for taylan:

anaconda-ks.cfg Desktop Documents Downloads Music Pictures Public Templates Videos

[taylan@linuxdersleri ~]$Parolamı doğru yazdığım için yetkili şekilde /root dizinin içeriğini görüntüleyebildim. İşte sudo komutunun en temel kullanımı bu şekilde. Bu bölüme gelinceye kadar, yetki gerektiren işlemiz için defalarca sudo komutunu kullandığımız için zaten bu duruma aşina olduğunuzu düşünüyorum. Şimdilik bu kadarlık bilgi de yeterli. Temel kavramları netleştirmek için öncelikle nasıl yeni bir kullanıcı hesabı oluşturabileceğimizden bahsederek başlayalım.

Yeni bir kullanıcı hesabı oluşturmak istiyorsak, kullanıcı hesabı oluşturabilecek yetkimizin olması gerekiyor. Dolayısıyla bu işlem için en yetkili kullanıcı olan root kullanıcı hesabına ihtiyacımız var. Fakat bu durumun bir istisnası bulunuyor. Eğer normal bir kullanıcı root hesabının bulunduğu yetki grubuna dahil edildiyse bu kullanıcı, root gibi davranarak yetki gerektiren işlemleri yapabilir. Biz yetkili gruba dahil olduğumuzu kanıtlamak için sudo komutunu kullanıyoruz. Zaten sudo komutuna da kısaca değindik.

Yeni bir hesap oluşturmak için, "adduser" ya da "useradd" komutlarından herhangi birini kullanabiliyoruz. adduser daha kullanışlı olduğu için benim öncelikli tercihim. Yine de biz her ikisini de kısaca ele alacağız.

Ben “nil” isminde yeni bir kullanıcı oluşturmak istiyorum. Bunun için sudo adduser nil şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo adduser nil

[sudo] password for taylan:Eğer sudo komutunu kullanmazsak, yetkimiz olmadığı için işlem başarısız olur. Bu işlemi gerçekleştirme yetkimiz olduğunu kanıtlamak için mevcut kullanıcı hesabımızın parolasını girip işlemi onaylamamız gerekiyor.

[sudo] password for taylan:

Adding user `nil' ...

Adding new group `nil' (1002) ...

Adding new user `nil' (1001) with group `nil' ...

Creating home directory `/home/nil' ...

Copying files from `/etc/skel' ...

New password:Çıktıları inceleyecek olursak:

-

Belirttiğim isimde yani “nil” ismiyle kullanıcını eklendiği,

-

“nil” isimli yeni bir grup oluşturulduğu,

-

“nil” kullanıcısının bu gruba eklendiği,

-

nil’in ev dizinin /home/nil dizininde oluşturulduğu,

-

ev dizinine /etc/skel dizinindeki dosyaların kopyalandığı belirtilmiş.

Bu /etc/skel klasörü standart kullanıcılar için gerekli olan temel dosyaları barındıran bir klasör. Zaten ev dizinin temel iskeletini oluşturmaya atıfta bulunmak için "skel" klasör ismi de İngilizce “iskelet” ifadesinden geliyor.

Kullanıcı hesabına ait temel işlemler gerçekleştirildikten sonra, bizden bu kullanıcının parolasını tanımlamamız bekleniyor.

New password:

Retype new password:

passwd: password updated successfully

Changing the user information for nil

Enter the new value, or press ENTER for the default

Full Name []:Parola tanımlama işleminden sonra, eğer istersem kullanıcıyla ilgili burada bana sorulacak olan ek kişisel bilgileri doldurabilirim. Şu an için pek gerekli değil o yüzden Enter ile tüm soruları geçiyorum. Tabii ki siz dilerseniz doldurabilirsiniz.

Enter the new value, or press ENTER for the default

Full Name []:

Room Number []:

Work Phone []:

Home Phone []:

Other []:

Is the information correct? [Y/n]Son olarak bilgileri de "y" ile onaylayıp işlemi tamamlıyorum. Böylelikle “nil” kullanıcı hesabı oluşturulmuş oldu. Teyit etmek için ls /home/ komutuyla ev dizinin içeriğini sorgulayalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls /home/

kali nil taylan/home dizini altında nil isimli kullanıcının ev dizini oluşturulmuş. İşte adduser komutu ile kullanıcı oluşturma işlemi bu kadar kolay.

Normalde useradd komutunu kullandığımızda, biz özellikle belirtmezsek, adduser komutunda olduğu gibi kullanıcının ev dizini oluşturulmuyor.

Kullanıcının ev dizinin de oluşturulması için özellikle komutumuzu useradd -m kullanıcı-adı şeklinde girmemiz gerekiyor. Ben “ali” isimli bir kullanıcı hesabı oluşturmak istiyorum. Bunun için useradd -m ali şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo useradd -m ali

┌──(taylan㉿linuxdersleri)-[~]

└─$Hiç bir çıktı almadık, bize ne şifre sordu ne de başka bir bilgi yalnızca kullanıcı sisteme eklendi. Eklendiğini de /home dizinini listeleyerek teyit edebiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls /home/

ali kali nil taylanBu kullanıcının bir parolası olmadığı için tabii ki şu an bu hesapta oturum açamayız. Bu kullanıcı hesabına parola tanımlamak için de passwd komutunu kullanabiliriz. Ben sudo passwd ali şeklinde yazıyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo passwd ali

New password:

Retype new password:

passwd: password updated successfullyBöylelikle ali kullanıcısı için de bir parola tanımlamış olduk. Sizlerin de fark etmiş olduğu gibi, ele aldığımız önceki araç yani adduser komutu çok daha kullanıcı dostu bir araç. Çünkü ev dizinini otomatik oluşturup parola oluşturmamız için bizden talepte bulunuyor ve kullanıcıyla ilgili diğer çeşitli bilgileri de sorup doldurmamızı sağlıyor. Bu sebeple zaten yeni kullanıcı oluşturmak için genellikle adduser aracı tercih ediliyor.

Neticede kullanıcı oluşturmanın en temel iki yolundan bahsetmiş olduk. Şimdi hazır kullanıcı oluşturmaktan bahsetmişken, kullanıcı hesaplarıyla ilişkili olan birkaç dosyadan da bahsetmek istiyorum.

İçeriğini inceleyebilmek için cat /etc/passwd komutu ile dosyamızı okuyalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ cat /etc/passwd

root:x:0:0:root:/root:/usr/bin/zsh

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/usr/sbin/nologin

man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

irc:x:39:39:ircd:/run/ircd:/usr/sbin/nologin

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

systemd-network:x:100:102:systemd Network Management,,,:/run/systemd:/usr/sbin/nologin

systemd-resolve:x:101:103:systemd Resolver,,,:/run/systemd:/usr/sbin/nologin

_apt:x:102:65534::/nonexistent:/usr/sbin/nologin

mysql:x:103:110:MySQL Server,,,:/nonexistent:/bin/false

tss:x:104:111:TPM software stack,,,:/var/lib/tpm:/bin/false

strongswan:x:105:65534::/var/lib/strongswan:/usr/sbin/nologin

systemd-timesync:x:106:112:systemd Time Synchronization,,,:/run/systemd:/usr/sbin/nologin

redsocks:x:107:113::/var/run/redsocks:/usr/sbin/nologin

rwhod:x:108:65534::/var/spool/rwho:/usr/sbin/nologin

iodine:x:109:65534::/run/iodine:/usr/sbin/nologin

messagebus:x:110:114::/nonexistent:/usr/sbin/nologin

miredo:x:111:65534::/var/run/miredo:/usr/sbin/nologin

_rpc:x:112:65534::/run/rpcbind:/usr/sbin/nologin

usbmux:x:113:46:usbmux daemon,,,:/var/lib/usbmux:/usr/sbin/nologin

tcpdump:x:114:120::/nonexistent:/usr/sbin/nologin

rtkit:x:115:121:RealtimeKit,,,:/proc:/usr/sbin/nologin

sshd:x:116:65534::/run/sshd:/usr/sbin/nologin

dnsmasq:x:117:65534:dnsmasq,,,:/var/lib/misc:/usr/sbin/nologin

statd:x:118:65534::/var/lib/nfs:/usr/sbin/nologin

avahi:x:119:125:Avahi mDNS daemon,,,:/run/avahi-daemon:/usr/sbin/nologin

nm-openvpn:x:120:126:NetworkManager OpenVPN,,,:/var/lib/openvpn/chroot:/usr/sbin/nologin

stunnel4:x:121:127::/var/run/stunnel4:/usr/sbin/nologin

nm-openconnect:x:122:128:NetworkManager OpenConnect plugin,,,:/var/lib/NetworkManager:/usr/sbin/nologin

Debian-snmp:x:123:129::/var/lib/snmp:/bin/false

speech-dispatcher:x:124:29:Speech Dispatcher,,,:/run/speech-dispatcher:/bin/false

sslh:x:125:130::/nonexistent:/usr/sbin/nologin

postgres:x:126:131:PostgreSQL administrator,,,:/var/lib/postgresql:/bin/bash

pulse:x:127:132:PulseAudio daemon,,,:/run/pulse:/usr/sbin/nologin

saned:x:128:135::/var/lib/saned:/usr/sbin/nologin

inetsim:x:129:137::/var/lib/inetsim:/usr/sbin/nologin

lightdm:x:130:138:Light Display Manager:/var/lib/lightdm:/bin/false

colord:x:131:139:colord colour management daemon,,,:/var/lib/colord:/usr/sbin/nologin

geoclue:x:132:140::/var/lib/geoclue:/usr/sbin/nologin

king-phisher:x:133:141::/var/lib/king-phisher:/usr/sbin/nologin

taylan:x:1000:1000:,,,:/home/taylan:/usr/bin/bash

nil:x:1001:1002:,,,:/home/nil:/bin/bash

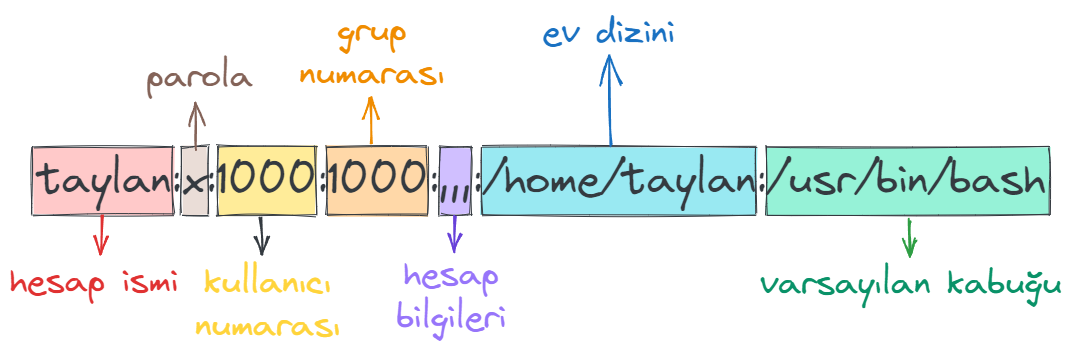

ali:x:1002:1004::/home/ali:/bin/shDosyanın sonuna, yeni eklemiş olduğum iki kullanıcı hesabı için iki satır daha eklenmiş. Bu dosyada, sistemdeki her bir kullanıcı hesabının soldan sağa sırasıyla; ismi, parolası, kullanıcı numarası, grup numarası, hesap bilgileri(hesap bilgilerinden kasıt; adduser komutuyla bize sorulan tam isim, telefon numarası, oda numarası gibi bilgiler), ev dizini ve varsayılan kabuk programı bilgisi satırlar halinde tutuluyor.

Biz adduser ya da useradd gibi araçları kullanarak kullanıcı oluşturduğumuzda aslında araçların yaptığı işlerden biri de bu dosyaya, ilgili kullanıcı hesabının detaylarını eklemek oluyor.

nil:x:1001:1002:,,,:/home/nil:/bin/bash

ali:x:1002:1004::/home/ali:/bin/shÖrneğin adduser komutu ile oluşturduğumuz “nil” kullanıcısının kabuğu bash olarak ayarlanmışken, useradd komutu “ali” kullanıcısının varsayılan kabuğunu sh olarak tanımlamış. Farklı kabukları tanımlamış olsalar da neticede her iki araç da kullanıcı bilgilerini bu dosyaya eklemiş. Listenin geri kalanına baktığımızda mevcut kullanıcı hesabımıza ek olarak, farklı araç ve yazılımların sistem kullanıcı hesaplarının da aynı şekilde bu listede olduğunu görebiliyoruz. Yani bu dosya mevcut sistemdeki tüm kullanıcı hesaplarının temel bilgilerini barındıran dosyamız.

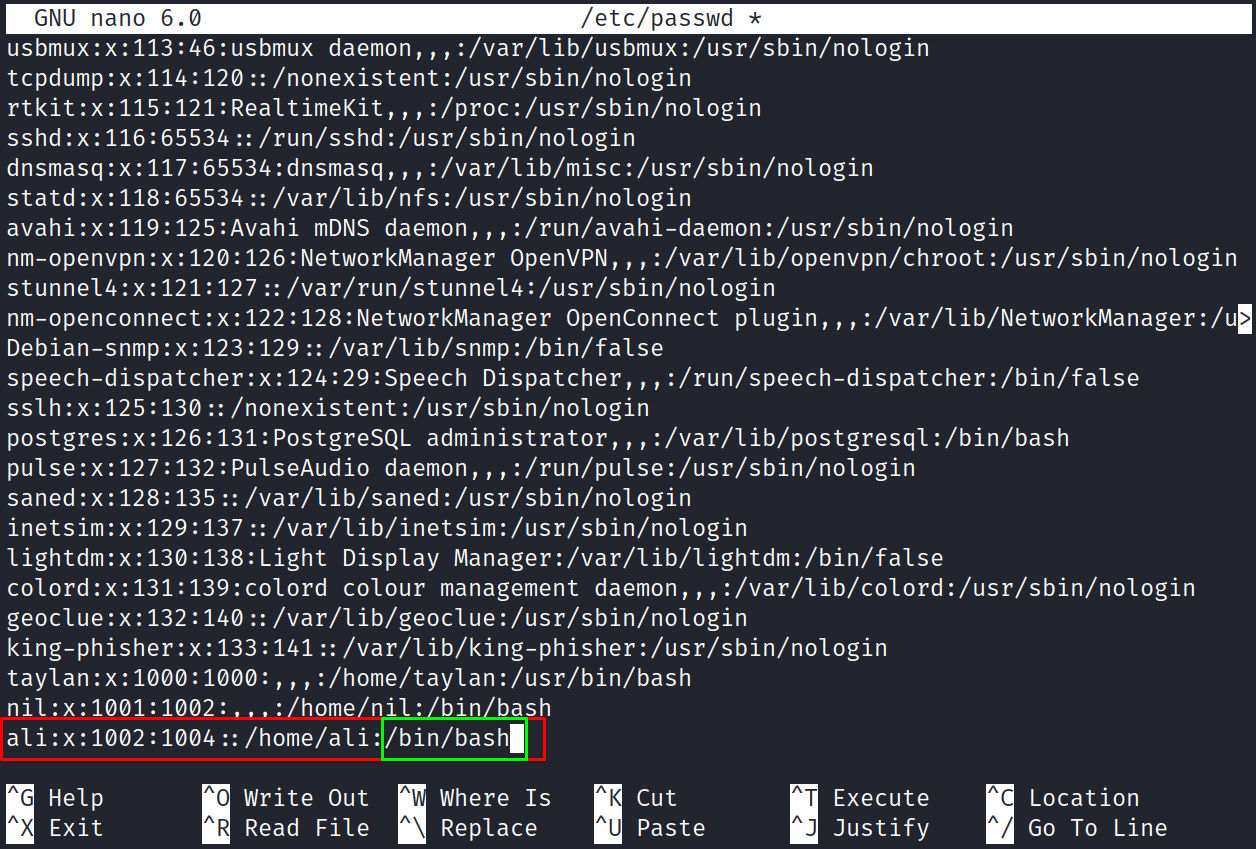

Bu dosya, kullanıcıların hesap detaylarını barındırdığı için dosya içerisinde gerçekleştireceğimiz değişklikler de ilgili hesapları doğrudan etkiliyor. Örneğin ben dilersem buradan ali kullanıcısının kabuğunu, bash kabuğunun tam dosya adresini belirterek bash olarak değiştirebilirim. Bunun için sudo nano /etc/passwd komutu ile yetkili şekilde passwd dosyasını açalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo nano /etc/passwd

[sudo] password for taylan:ali kullanıcısının kabuğunda değişiklik yapmak için son satıra gelip, kabuk bölümüne bash kabuğunun dosya adresini yazabiliriz.

Dosyamı kaydettiğimde, ali kullanıcısının kabuğu da "bash" olarak değişmiş olacak. Zaten eğer hatırlıyorsanız, eğitimin başında varsayılan kabuğunu bash olarak değiştirmek için de bu dosyada değişiklik yapmıştık. İşte Linux sisteminde her şey dosya yapısı üzerinden ele alındığı için sistem yönetimi ve düzenlemesi de dosyalar üzerinden kolayca gerçekleştirilebiliyor. Pek çok araç yani pek çok komutta aslında bu ve bunun gibi dosyalar üzerinde, kısayoldan düzenleme yapmamıza olanak sağlıyor. Biz hangi dosyanın hangi işlevde olduğunu biliyorsak, istersek manuel olarak elle dosyayı düzenleriz istersek de aynı işi yapan bir aracı yani komutu kullanırız. Bu dosya üzerinden açıkladığımız gibi sistemdeki dosyaların işlevlerini bildiğimiz zaman denetim ve yönetim noktasında pek çok avantaja sahip oluyoruz. Ben Ctrl + x ile dosyayı kaydetmek üzere kapatıp kaydetme işlemini de onaylıyorum. Neticede ali kullanıcı hesabı için varsayılan kabuğu, kullanıcı hesapları hakkında bilgileri barındıran bu /etc/passwd dosyasında elle düzenleme yaparak değiştirmiş oldum.

Tıpkı bu kabuk düzenleme işlemi gibi aslında istersek adduser veya useradd gibi araçları kullanmadan kendimiz bu passwd dosyasına yeni kullanıcı hesabı tanımlayıp yeni kullanıcı da oluşturabiliriz.

Manuel şekilde kullanıcı oluşturabiliyor olsak da, yine de en kolay ve mantıklı yöntem adduser komutunu kullanıp adduser komutunun yeni kullanıcı için gereken tüm ayarlamaları yapmasını sağlamaktır. Dosya içeriğinde oynama yapıp kullanıcı hesabıyla ilgili bilgileri kolayca değiştirebiliyor olmamız güzel bir esneklik evet. Ancak tek tek pek çok ayarlama yapmamız gerektiği için sıfırdan kullanıcı oluştururken önerdiğim veya kullandığım bir yöntem değil. Oluşturması da silmesi de daha sonra zahmetli olabiliyor. Zaten dilerseniz henüz kullanıcı hesabını oluşturma aşamasında adduser komutunun seçeneklerini kullanarak da kullanıcı hesapları ile ilgili detayları /etc/passwd dosyasını elle düzenlemeye gerek kalmadan belirtebilirsiniz. Hangi seçenekler olduğunu görmek için adduser --help komutu ile çıktıları inceleyebilirsiniz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ adduser --help

adduser [--home DIR] [--shell SHELL] [--no-create-home] [--uid ID]

[--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup GROUP | --gid ID]

[--disabled-password] [--disabled-login] [--add_extra_groups] USER

Add a normal user

adduser --system [--home DIR] [--shell SHELL] [--no-create-home] [--uid ID]

[--gecos GECOS] [--group | --ingroup GROUP | --gid ID] [--disabled-password]

[--disabled-login] [--add_extra_groups] USER

Add a system user

adduser --group [--gid ID] GROUP

addgroup [--gid ID] GROUP

Add a user group

addgroup --system [--gid ID] GROUP

Add a system group

adduser USER GROUP

Add an existing user to an existing group

general options:

--quiet | -q don't give process information to stdout

--force-badname allow usernames which do not match the

NAME_REGEX configuration variable

--help | -h usage message

--version | -v version number and copyright

--conf | -c FILE use FILE as configuration fileYeni kullanıcı oluşturma aşamasında; spesifik ev dizinini veya farklı bir kabuğu belirtebiliriz, dilersek ev dizini olmamasını sağlayabiliriz, kullanıcı numarasını belirtebiliriz ve benzeri tüm ayarlamaları buradaki seçenekleri kullanarak gerçekleştirebiliriz. Tek yapmanız gereken adduser komutunun doğru seçeneklerini kullanmaktır.

/etc/passwd dosyası hakkında son birkaç detaydan daha bahsedip parolaların tutulduğu dosyayı açıklamak istiyorum. Tekrar sudo nano /etc/passwd komutuyla dosyamızı açıp üzerinden konuşmaya devam edelim.

Eğer bir kullanıcı hesabının bilgilerini silmeden o kullanıcı hesabını deaktif halde getirmek istersek; ilgili kullanıcının varsayılan kabuk programı yerine, kullanıcının oturum açmasını reddeden /usr/sbin/nologin dosyasını yazabiliriz.

inetsim:x:129:137::/var/lib/inetsim:/usr/sbin/nologin

lightdm:x:130:138:Light Display Manager:/var/lib/lightdm:/bin/false

colord:x:131:139:colord colour management daemon,,,:/var/lib/colord:/usr/sbin/nologin

geoclue:x:132:140::/var/lib/geoclue:/usr/sbin/nologin

king-phisher:x:133:141::/var/lib/king-phisher:/usr/sbin/nologin

taylan:x:1000:1000:,,,:/home/taylan:/usr/bin/bash

nil:x:1001:1002:,,,:/home/nil:/bin/bash

ali:x:1002:1004::/home/ali:/bin/bashBurada çeşitli araçlara ait olan sistem kullanıcıların neredeyse hepsi bu şekilde ayarlı. Araçlara ait kullanıcılar olduğu için zaten bu kullanıcıların oturum açıp kabuk kullanması gerekmediği için bu şekilde belirtilmişler. İşte bizler de herhangi bir kullanıcının oturum açmasını kibarca reddetmek için buraya kabuk yerine bu dosyayı ekleyebiliriz.

Ben ali kullanıcısının oturum açmasını engellemek için buradaki kabuğu /usr/sbin/nologin şeklinde giriyorum.

ali:x:1002:1004::/home/ali:/usr/sbin/nologinTamamdır dosyamızı kaydedip kapatalım.

Mevcut konsolumuz üzerinden yeni bir kullanıcı hesabına geçiş yapmak için su komutunun ardından geçiş yapmak istediğimiz hesabın ismini girmemiz yeterli oluyor. Ben ali kullanıcısına geçiş yapmak için su ali şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ su ali

Password:

This account is currently not available.“bu hesap şu anda müsait değil” şeklinde hata aldık. Normalde eğer bir kabuk programı tanımlı olsaydı direk o kabuk başlatılacaktı fakat biz nologin dosyasını varsayılan olarak ayarladığımız için bu şekilde hesabı pasif hale getirmiş olduk.

Tekrar passwd dosyasına bakacak olursak nologin seçeneği dışında, listede /bin/false şeklinde olan kullanıcı hesapları olduğunu da görebiliriz.

inetsim:x:129:137::/var/lib/inetsim:/usr/sbin/nologin

lightdm:x:130:138:Light Display Manager:/var/lib/lightdm:/bin/false

colord:x:131:139:colord colour management daemon,,,:/var/lib/colord:/usr/sbin/nologinnologin dosyasına benzer şekilde false dosyası da kullanıcının oturum açmasına engel olmak için kullanılan dosya. Fakat nologin dosyasından farklı olarak kullanıcıya bu durumda bir uyarı verilmeden kullanıcı doğrudan reddediliyor. Bu bilgiler ışığında, gerektiğinde siz de bu şekilde kullanıcı bilgisini dosyadan silmeden kullanıcı hesabını kolayca pasifleştirebilirsiniz. Daha sonra dilediğiniz zaman da tekrar bu dosyayı düzenleyip kullanıcıya kabuk tanımlayarak aktifleştirebilirsiniz.

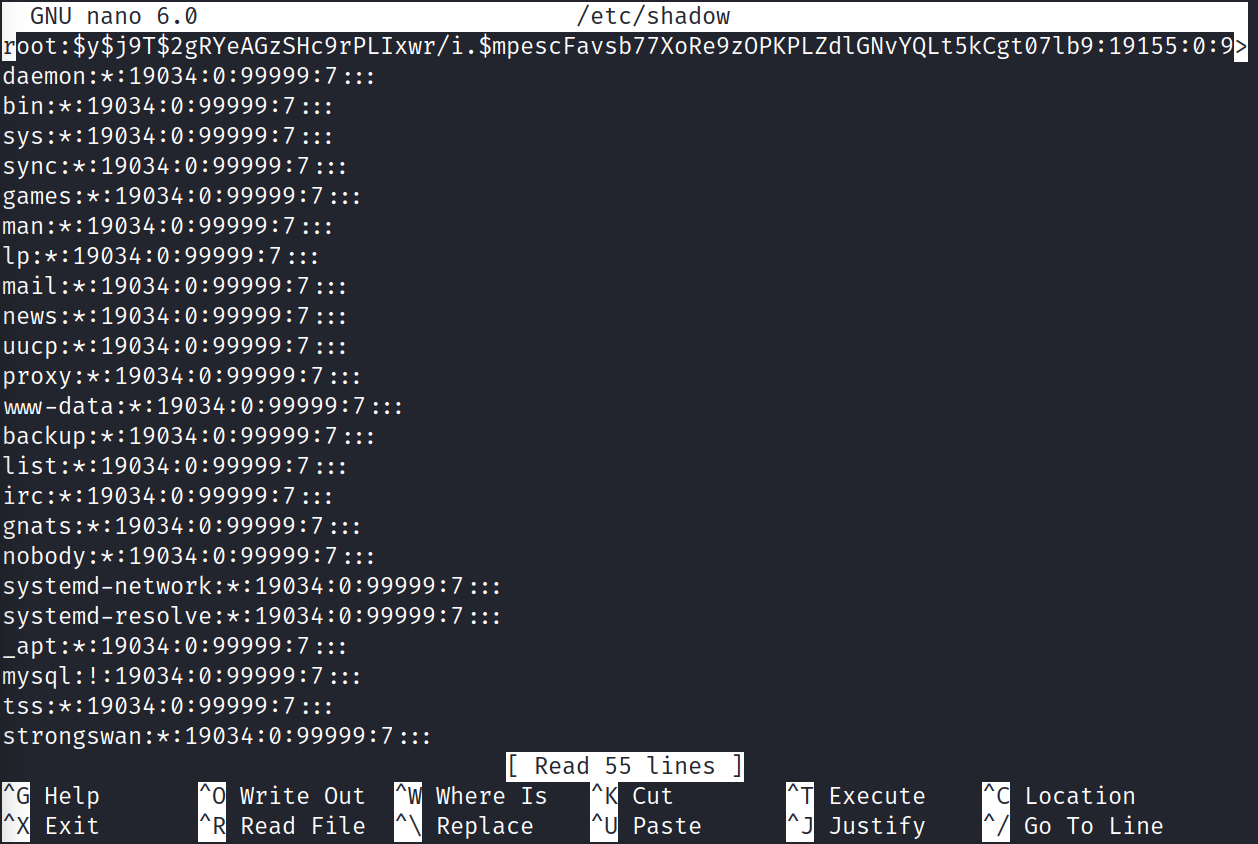

Ayrıca hiç değinmedik ama mutlaka parola bölümündeki “x”’ler dikkatinizi çekmiştir. Buradaki “x” karakterleri, kullanıcı hesabının parolasının /etc/shadow dosyasında şifrelenmiş şekilde tutulduğuna işaret ediyor. Zaten kullanıcı hesaplarına ait parolalar şifresiz şekilde yani okunabilir biçimde bu listede bulunsaydı hesapların güvenliğini riske girerdi. Bunun yerine tüm kullanıcıların parola bilgileri /etc/shadow dosyasında şifrelenmiş şekilde tutuluyor. Daha iyi anlamak için şimdi /etc/shadow dosyasından bahsederek devam edelim.

Dosya hakkında konuşmak için önce dosyamızı açalım. Ben açmak için sudo nano /etc/shadow komutunu giriyorum. Eğer sudo komutuyla bu dosyayı yetkili şekilde açmazsanız dosya içeriğini görüntüleyemezsiniz çünkü bu dosyada kullanıcı hesaplarının parola bilgileri bulunuyor.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo nano /etc/shadowTıpkı passwd dosyasına benziyor fakat shadow dosyasında, kullanıcıların parolalarıyla ilgili çeşitli bilgiler tutuluyor.

Örneğin en son oluşturduğumuz kullanıcılar hakkında bilgi almak için satırın en sonuna inelim.

...

lightdm:*:19034:0:99999:7:::

colord:*:19034:0:99999:7:::

geoclue:*:19034:0:99999:7:::

king-phisher:*:19034:0:99999:7:::

taylan:$y$j9T$Pyz0SQwuvSF01.mwGAhvH/$qzPyKX48Q/or41dhLgZeaOCmE9zK0dTBXR1hvGPvwV2:19536:0>

nil:$y$j9T$/s/63wuMbCMeshxKZipnC1$YHg/TzBK83mhgdG2O9hpSaQ0Ovvcbw6UHG1ZyRnJT5A:19545:0:99>

ali:$y$j9T$yMJlpgDGakI6Z9SUpCY9D.$FPXXtQsbFzwN6WkcgryAU3.OS5gYJRfvgRX8vFIt4h/:19545:0:99>Mevcut kullanıcı hesabım da dahil yeni oluşturduğum kullanıcıların isimleri ve yanlarında da parola bilgileri bulunuyor.

Burada iki nokta üst üste işaretiyle birbirinden ayrılmış bölümleri tek tek ele almak istemiyorum çünkü ele alsam bile muhtemelen aklımızda kalmayacak. Eğer buradaki detayları merak ediyorsanız kısa bir araştırma ile bu sütunların ne ifade ettiğini öğrenebilirsiniz. Ben özellikle bahsetmiyorum çünkü aslında buradaki seçenekleri çok daha kolay okuyup değiştirmemiz için kullanabileceğimiz bir araç var. Anlatımın devamında o araçtan bahsedeceğim için buradaki unutulacak detaylarla vakit kaybetmemize gerek yok. Yine de ilk iki sütunu açıklayacak olursak.

İlk sütunda kullanıcı hesabının ismi bulunuyor. İkinci sütunda ise şifrelenmiş şekilde o kullanıcının parola bilgisi bulunuyor. Biz hesabımızda oturum açmaya çalıştığımızda eğer doğru parolayı girersek, girdiğimiz parola tekrar buradaki yöntemle şifreleniyor ve bu dosyadaki değer ile eşleşiyorsa bu kullanıcı hesabında oturum açabiliyoruz.

Şimdilik /etc dizini altındaki shadow dosyasının kullanıcılara ait parola bilgilerini tuttuğunu bilmeniz yeterli.

Kullanıcı hesapları hakkında anlatımlarımıza devam edeceğiz. Fakat daha fazla devam etmeden önce "grup" kavramından da bahsetmek istiyorum.

Grup yapısı sayesinde, ortak izinlere sahip olmasını istediğimiz kullanıcıları aynı grupta toplayıp bireysel kullanıcı yetkileri dışında toplu şekilde erişim yetkileri tanımlayabiliyoruz.

Öncelikle grup yönetiminden bahsedelim, daha sonra zaten grupların neden bu kadar önemli olduğunu yetkilendirme bölümünde daha iyi anlamış olacağız.

Normalde yeni bir kullanıcı oluştururken bizzat deneyimlediğimiz gibi; oluşturulan kullanıcının kendisine ait, kullanıcı hesabıyla aynı isimde bir grup oluşturuluyor. İşte bu grup o kullanıcının "birincil grubu" olarak geçiyor. Sistem üzerindeki tüm kullanıcıların birincil grubu bulunuyor. Örneğin ben ali isimli kullanıcı oluşturduğum için ali kullanıcısının birincil grubu ali isimli grup oluyor.

Öncelikle bu durumu teyit etmek için mesela ali kullanıcısının grubunu sorgulamak üzere groups ali şeklinde komutumuzu girebiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ groups ali

ali : aliBuradaki groups komutundan sonra argüman olarak girdiğimiz kullanıcı isimlerinin dahil olduğu gruplar bu araç sayesinde bastırılıyor. Bakın ali kullanıcısı ali isimli gruba dahilmiş.

Bunun dışında mesela kendi kullanıcı hesabımızı da sorgulayabiliriz. Ben şu an taylan kullanıcı hesabını yönettiğim için groups taylan şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ groups taylan

taylan : taylan adm dialout cdrom floppy sudo audio dip video plugdev netdev wireshark bluetooth scanner kaboxerBu sefer birden fazla grup listelendi. taylan kullanıcısı, birincil olarak taylan grubu dahil olmak üzere ikincil şekilde pek çok harici gruba da dahilmiş.

Örneğin taylan kullanıcısı buradaki sudo grubuna dahil olduğu için sudo aracıyla gerektiğinde root yetkileriyle komutlarını çalıştırabiliyor. Ama ali kullanıcısı sudo grubunda olmadığı için sudo aracını kullanıp yetkili şekilde işlem yapmaya kalkarsa erişim yetkisi hatası alır. İşte gruplar zaten bu şekilde birden fazla kullanıcıya ortak şekilde bazı yetkileri vermek için kullanılıyor.

groups komutuyla aldığımız çıktıların dışında, kullanıcıların hangi gruplara dahil olduğunun bilgisini öğrenmek için /etc/group dosyasını da kontrol edebiliriz. Ben göz atmak için cat ile dosyayı okumak istiyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ cat /etc/group

root:x:0:

daemon:x:1:

bin:x:2:

sys:x:3:

adm:x:4:root,taylan

tty:x:5:

disk:x:6:

lp:x:7:

mail:x:8:

news:x:9:

uucp:x:10:

man:x:12:

proxy:x:13:

kmem:x:15:

dialout:x:20:root,taylan

fax:x:21:

voice:x:22:

cdrom:x:24:taylan

floppy:x:25:taylan

tape:x:26:

sudo:x:27:taylan

audio:x:29:pulse,taylan

dip:x:30:taylan

www-data:x:33:

backup:x:34:

operator:x:37:

list:x:38:

irc:x:39:

src:x:40:

gnats:x:41:

shadow:x:42:

utmp:x:43:

video:x:44:taylan

sasl:x:45:

plugdev:x:46:taylan

staff:x:50:

games:x:60:

users:x:100:

nogroup:x:65534:

systemd-journal:x:101:

systemd-network:x:102:

systemd-resolve:x:103:

input:x:104:

sgx:x:105:

kvm:x:106:

render:x:107:

crontab:x:108:

netdev:x:109:taylan

mysql:x:110:

tss:x:111:

systemd-timesync:x:112:

redsocks:x:113:

messagebus:x:114:

kismet:x:115:

_ssh:x:116:

ssl-cert:x:117:postgres

plocate:x:118:

wireshark:x:119:root,taylan

tcpdump:x:120:

rtkit:x:121:

bluetooth:x:122:taylan

kali-trusted:x:123:

i2c:x:124:

avahi:x:125:

nm-openvpn:x:126:

stunnel4:x:127:

nm-openconnect:x:128:

Debian-snmp:x:129:

sslh:x:130:

postgres:x:131:

pulse:x:132:

pulse-access:x:133:

scanner:x:134:saned,taylan

saned:x:135:

sambashare:x:136:

inetsim:x:137:

lightdm:x:138:

colord:x:139:

geoclue:x:140:

kpadmins:x:141:

taylan:1000:

vboxsf:x:142:

kaboxer:x:143:root,taylan

taylan:x:1000:

nil:x:1002:

ali:x:1004:Burada yer alan ilk sütunların hepsi grupların isimleridir. Örneğin en alt satıra inecek olursak, nil ve ali kullanıcılarının da kendi isimlerinde grupları oluşturulduğu için onların grupları da burada gözüküyor. İlk sütun grup isimleri dedik. İkinci sütun, varsa grubun şifresini temsil ediyor. Ancak çoğunlukla grup şifresi kullanılmadığı için bu konuyu es geçebiliriz. Sondaki sayı ise, bu grubu temsil eden benzersiz "grup numarası". Hatırlıyorsanız kullanıcıları temsil eden “user id” yani “kullanıcı numaraları” da /etc/passwd dosyasında her kullanıcının kendi satırında yazıyordu. Buradaki sayı da bu grubun "grup numarası" işte. Ayrıca en sondaki iki nokta üst üste işaretinden sonra bazı gruplarda boş sütunlar varken bazılarında kullanıcı isimleri var.

kaboxer:x:143:root,taylan

yeni-grup:x:1003:

taylan:x:1000:

nil:x:1002:

ali:x:1004:Bu sondaki sütun, bu gruba dahil olan ikincil kullanıcıları temsil ediyor. Yani örneğin nil gruba nil kullanıcısı dışında hiç kimse dahil olmadığı için buradaki sütun boş. Ama burada kaboxer olarak geçen gruba root ve taylan kullanıcıları dahil olduğu için o kullanıcıların isimleri burada yazıyor. Hatta aldığım çıktıya dönüp dikkatlice bakacak olursanız pek çok grubun sonunda mevcut kullanıcı hesabımın yani taylan kullanıcısının bu gruplara ekli olduğunu görebilirsiniz. Zaten taylan kullanıcısının dahil olduğu grupları listelediğimizde bu grupların isimlerini görmüştük. İşte bir kez daha teyit etmiş olduk. Neticede bizzat gördüğümüz gibi gruplarla ilgili bilgiler bu dosyada tutuluyor. Yani istersek bu dosyada değişiklik yaparak gruplarla ilgili tanımlamaları değiştirebiliriz. Fakat tabii ki daha önce de olduğu gibi bu işi elle yapmak yerine bu iş için uygun olan aracı kullanarak çok daha sağlıklı şekilde grup oluşturma, gruba yeni kullanıcı ekleme ve çıkarma gibi işlemleri yapabiliriz. Yani ne yaptığınızın gerçekten farkında olmadığınız sürece manuel şekilde müdahale etmenizi önermem.

Yeni bir grup oluşturmak için groupadd aracını kullanabiliriz. Ben yeni-grup isminde bir grup oluşturmak istediğim için sudo groupadd yeni-grup şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo groupadd yeni-grupTamamdır grubumun sorunsuzca oluşturulmuş olması gerek. Teyit etmek için tail -1 /etc/group komutunu girebiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ tail -1 /etc/group

yeni-grup:x:1005:yeni-grup isimli grup oluşturulmuş ve grup numarası olarak da boşta bu sayı bulunduğu için bu sayı tanımlanmış. Şimdi oluşturduğumuz bu gruba yeni bir kullanıcı eklemeyi deneyebiliriz.

Mevcut gruba kullanıcı eklemek için gpasswd aracını kullanabiliriz. Ben ali isimli kullanıcıyı "yeni-grup" grubuna eklemek istediğim için gpasswd -a ali yeni-grup şeklinde komutumu yazıyorum. gpasswd aracına vermiş olduğum -a seçeneği benim “add” yani “ekleme” yapmak istediğimi belirten bir seçenek. Ekleme seçeneğinin ardından hangi kullanıcının hangi gruba ekleneceğini de argümanlar olarak yazıyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ gpasswd -a ali yeni-grup

gpasswd: Permission denied.Ben başta sudo komutu olmadan girdiğim için yetki hatası aldım. sudo !! komutuyla en sonra girdiğimiz komutu yetkili şekilde tekrar çalıştırmayı deneyelim. Bildiğiniz gibi buradaki çift ünlem işareti, en son çalıştırılan komutu geçmişten çağırıyor. Ben de sudo komutundan sonra en son çalıştırılan bu komutu çağırıp yetkili şekilde tekrar çalıştırılmasını sağlıyorum. Zaten genelde yetki gerektiren işlerde sudo komutunu girmeyi unuttuğumuzda bu şekilde sudo !! komutuyla en son girdiğimiz komutu sıklıkla çağırıyoruz, büyük kolaylık gerçekten.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo !!

sudo gpasswd -a ali yeni-grup

Adding user ali to group yeni-grupBu kez herhangi bir yetki hatası almadık.

Şimdi tekrar konumuza dönecek olursak, girdiğimiz komut neticesinde ali kullanıcısının yeni-grup isimli gruba eklenmiş olması gerekiyor. Bunu teyit etmek için yine tail -1 /etc/group ya da groups ali şekline komutumuzu girebiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ tail -1 /etc/group

yeni-grup:x:1005:ali

┌──(taylan㉿linuxdersleri)-[~]

└─$ groups ali

ali : ali yeni-grupÇıktılardan teyit edebildiğimiz üzere, yeni-grub’un sonuna ali kullanıcısı da eklenmiş. Yani gruba ekleme işlemi başarılı.

gpasswd aracının -d seçeneği yani “delete” seçeneğiyle gruba ekli olan kullanıcıyı silebiliriz. Ben eklediğim ali kullanıcısını silmek için sudo gpasswd -d ali yeni-grup şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo gpasswd -d ali yeni-grup

Removing user ali from group yeni-grupŞimdi gruptan silindiğini teyit etmek için groups ali komutuyla ali kullanıcısının dahil olduğu grupları sorgulayalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ groups ali

ali : aliArtık yeni-grup çıktılarda gözükmüyor. Yani ali kullanıcısını bu gruptan sildiğimizi teyit edebiliyoruz.

Grup oluştururken groupadd aracını kullanmıştık. Silmek için de groupdel aracını kullanabiliyoruz. Ben yeni-grup isimli grubu silmek için sudo groupdel yeni-grup şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo groupdel yeni-grup

┌──(taylan㉿linuxdersleri)-[~]

└─$Tamamdır grubumun silinmiş olması lazım. Teyit etmek için grep “yeni-grup” /etc/group komutunu kullanabiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ grep "yeni-grup" /etc/group

┌──(taylan㉿linuxdersleri)-[~]

└─$Herhangi bir çıktı almadık çünkü bu grubu biraz önce silmiştik. Yani silme işlemini de böylelikle teyit etmiş olduk.

Kullanıcı hesapları ve gruplar hakkında temelde bilmemiz gerekenlerden bahsettiğimize göre anlatımlarımıza erişim yetkileri ile devam edebiliriz.

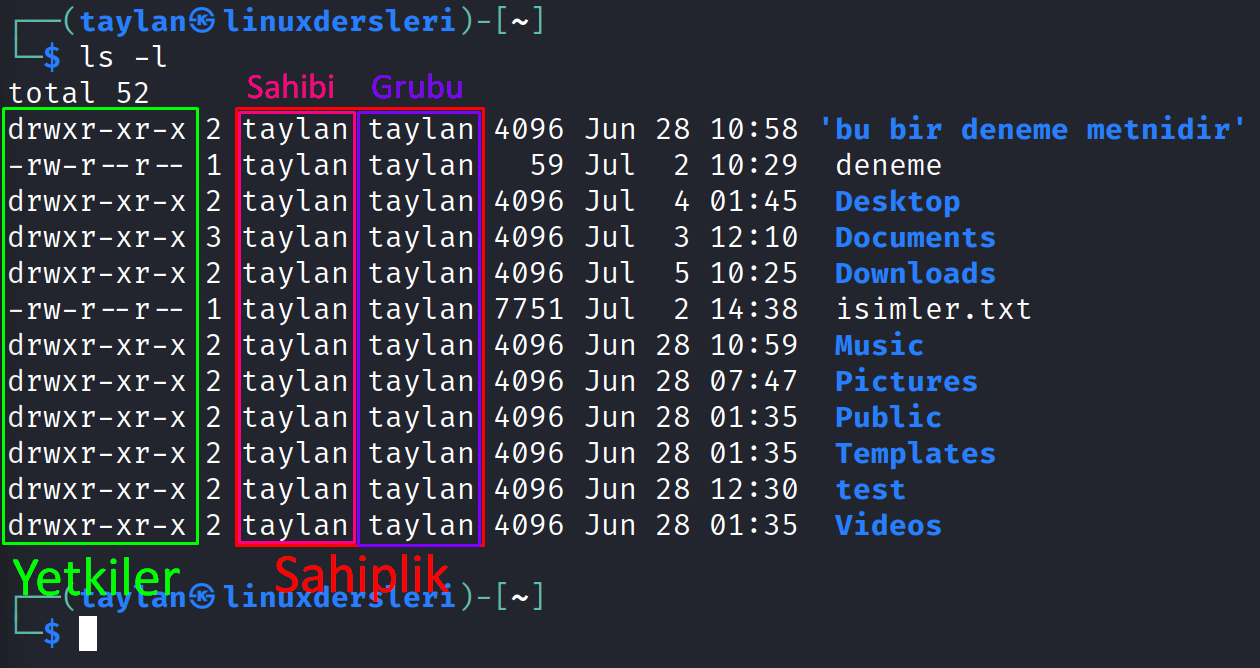

Erişim yetkilerinden bahsedebilmek için öncelikle bu yetkilerin nasıl gözüktüğünü bilmemiz gerekiyor. Ben bunun için ev dizinindeyken, ls -l komutuyla detaylı şekilde mevcut dizinimi listeliyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l

total 52

drwxr-xr-x 2 taylan taylan 4096 Jun 28 10:58 'bu bir deneme metnidir'

-rw-r--r-- 1 taylan taylan 59 Jul 2 10:29 deneme

drwxr-xr-x 2 taylan taylan 4096 Jul 4 01:45 Desktop

drwxr-xr-x 3 taylan taylan 4096 Jul 3 12:10 Documents

drwxr-xr-x 2 taylan taylan 4096 Jul 5 10:25 Downloads

-rw-r--r-- 1 taylan taylan 7751 Jul 2 14:38 isimler.txt

drwxr-xr-x 2 taylan taylan 4096 Jun 28 10:59 Music

drwxr-xr-x 2 taylan taylan 4096 Jun 28 07:47 Pictures

drwxr-xr-x 2 taylan taylan 4096 Jun 28 01:35 Public

drwxr-xr-x 2 taylan taylan 4096 Jun 28 01:35 Templates

drwxr-xr-x 2 taylan taylan 4096 Jun 28 12:30 test

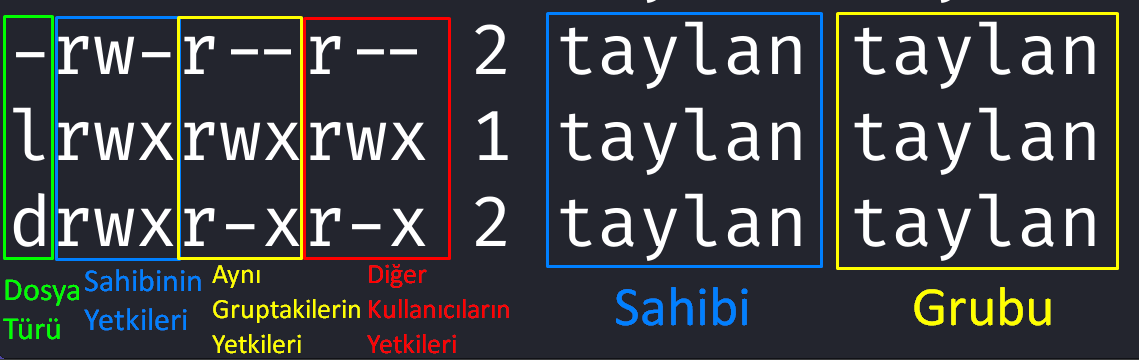

drwxr-xr-x 2 taylan taylan 4096 Jun 28 01:35 VideosAldığımız çıktılarda yer alan ilk sütun dosya ve dizinlerin yetkilerini diğer bir deyişle modlarını temsil eden bölüm. Buradaki “mod” ifadesi önemli çünkü ileride bu yetkileri değiştirirken aslında “mod” değiştirme(chmod) aracını kullanıyor olacağız. Yetkilerin devamında yer alan sütunlar da ilgili dosya ve dizinin "hangi kullanıcı" ve "hangi gruba" ait olduğunu yani "sahiplik" bilgisini belirtiyor.

Ben kendi ev dizinimi listelediğim için tüm dosya ve dizinleri sahibi ve grubu hep taylan kullanıcısı olarak gözüküyor. Bu konuya daha sonra ayrıca değineceğiz. Şimdi tekrar buradaki "yetki" yani "mod" tanımlamalarına dönecek olursak, en genel açıklama aşağıdaki görselde olduğu şekilde:

Elbette kavramların netleşebilmesi için tek tek buradaki karakterlerin ne anlama geldiğini açıklamamız gerek.

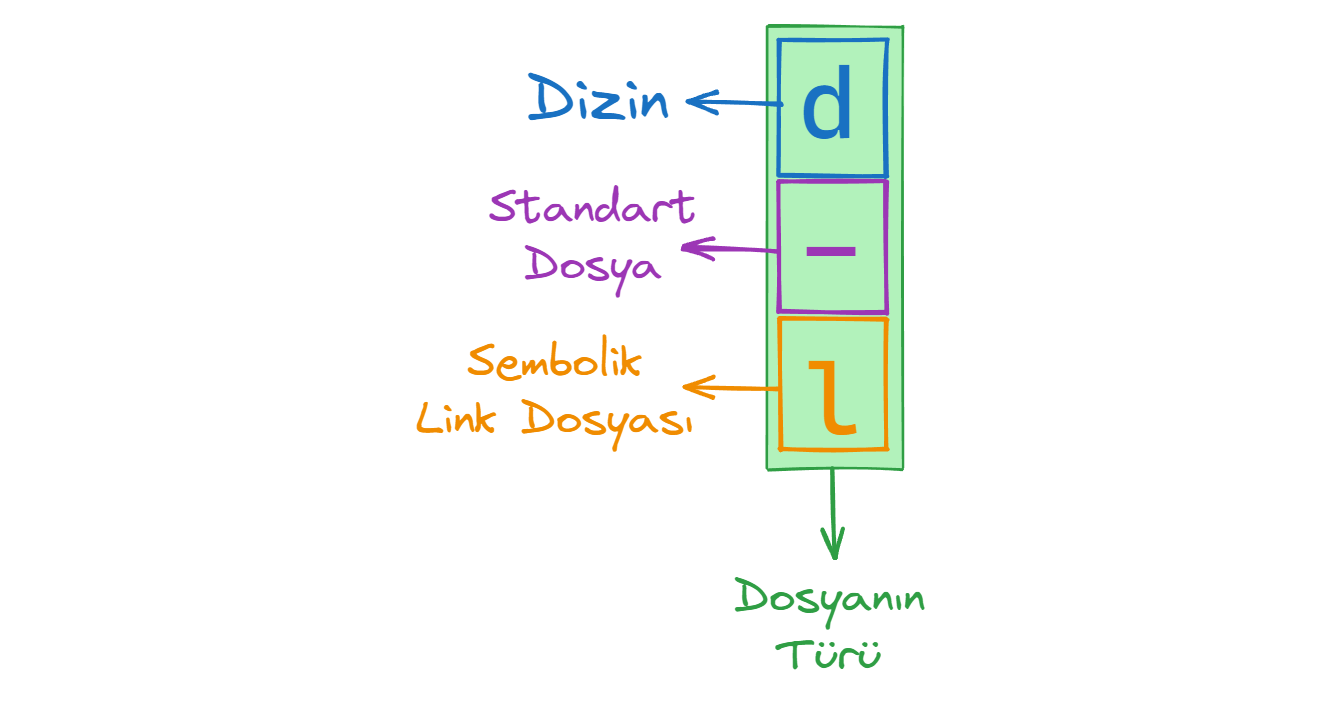

İlk karakter her zaman dosya veya dizinin "türü" hakkında bilgi sunan karakter oluyor. Örneğin dizinler “directory” ifadesinin kısaltmasından gelen “d” karakteri ile temsil ediliyorken, standart dosyalar kısa çizgi “-” ile belirtiliyor. Ayrıca sembolik linkler de “l” karakteri ile temsil ediliyor. Tabii ki buradaki çıktılar yalnızca örnek yani sistemdeki tüm dosya türleri burada yer almıyor. Aldığınız çıktıdaki karakterin ne anlama geldiğini bilmediğinizde kısa bir internet araştırmasıyla bu karakter temsili hakkında kolayca pek çok bilgi edinebilirsiniz. Şimdilik yalnızca bu ilk karakter alanın, mevcut dosya veya klasörün türünü temsil ettiğini bilmemiz yeterli.

Dosya türünün ardından gelen 9 basamaklı karakterlere geçecek olursak. Bu karakterleri 3'er basamaklı 3 gruba ayırmamız gerekiyor. Çünkü buradaki ilk üç karakter bu dosyanın sahibinin izinlerini temsil ediyorken, ikinci üç karakter de bu dosyanın grubunun sahip olduğu yetkileri temsil ediyor. Son üç karakter ise sahibi ve grubu haricindekileri yani hem bu dosyanın sahibi olmayan hem de bu dosyanın grubuyla aynı grupta bulunmayan diğer kullanıcılar için yetkileri temsil ediyor.

Bu üç ayrı yetki grubu sayesinde her bir dosya ve klasörü yalnızca istediğimiz kullanıcıların erişebileceği şekilde yetkilendirebiliyoruz.

Bu yetki karakterinde kullanılan "r", karakteri “read” yani “okuma” yetkisini temsil eden karakter. Eğer bu karakteri görüyorsanız o dosya veya klasörün içeriğini görüntüleyebilirsiniz.

"w" karakteri, “write” yani “yazma” yetkisini temsil eden karakter. Bu karakter varsa dosya içeriğini düzenleyip, klasörlerde de dosya ekleme ve silme gibi işlemleri gerçekleştirebilirsiniz.

"x" karakteri ise “execute” yani “çalıştırma” yetkisini temsil ediyor. Bu yetki varsa dosyaları çalıştırabilir ya da klasör içeriklerini yazma yetkisi de varsa düzenleyebilirsiniz. Klasör içeriklerini düzenlemek için yazma ve çalıştırma yetkisinin her ikisinin de bulunması şart, aksi halde düzenleme yapılamıyor. Ama okuma yetkisi olmadan da düzenleme yapılabilir.

Söylediklerim şu an için pek anlaşılır gelmemiş olabilir. Örnekler üzerinden ele alırsak netleşmiş olacak.

Ben testler sırasında kullanabilmek için basit bir betik dosyası oluşturmak istiyorum. Bunun için echo "echo ben betik dosyasıyım" > testfile.sh şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ echo "echo ben betik dosyasıyım" > testfile.shls -l testfile.sh komutuyla yetkileriyle birlikte dosya bilgisini bastıralım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rw-r--r-- 1 taylan taylan 23 Jul 7 06:01 testfile.shÖncelikle dosyanın yetkilerine göz atacak olursak; bu dosyanın sahibi hem okuma hem yazma yetkisine sahipken, dosyanın grubundaki kullanıcılar ve diğer kullanıcılar bu dosyayı yalnızca okuyabiliyormuş.

Bu dosyanın sahibi "taylan" kullanıcısı olduğu için taylan kullanıcısı rw- yani okuma ve yazma yetkilerine sahip.

Dosya "taylan" grubuna dahil olduğu için taylan grubundaki tüm kullanıcılar da bu dosya üzerinde r— yani yalnızca okuma yetkisine sahip.

Dosyanın sahibi olmayan veya bu grupta bulunmayan diğer tüm kullanıcılar da dosya üzerinde r— yani yine yalnızca okuma yetkisine sahip.

Buradaki çıktıdan bizzat teyit ettiğimiz gibi ilgili yetki mevcutsa harf karşılığı gösteriliyorken, yetki yoksa kısa çizgi ile bu yetkinin olmadığı belirtiliyor. Zaten yetki tanımlamasının sıralaması hep okuma yazma çalıştırma yani rwx şeklinde gittiği için hangi yetkinin olup olmadığını kolayca anlayabiliyoruz.

Öncelikle dosyanın sahibi üzerinden yetkilerin nasıl çalıştığını görmek için yeni bir konsol açalım ve dosyamızın okuma yetkisini test etmek için cat testfile.sh komutuyla açalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ cat testfile.sh

ben betik dosyasıyımBen dosyanın sahibi olan taylan kullanıcısı olduğum için buradaki okuma yetkim sayesinde bu dosyanın içeriğini okuyabiliyorum. Şimdi yazma yetkisini test etmek için echo “test” >> testfile.sh komutu ile yeni veri girişinde bulunalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ echo "test" >> testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ cat testfile.sh

ben betik dosyasıyım

testYazma yetkim sayesinde dosyaya "test" ifadesini eklemeyi başardım. Şimdi son olarak bu dosyamızı çalıştırmayı denemek için tıpkı daha önce de yaptığımız gibi ./testfile.sh şeklinde komutumuzu girelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ./testfile.sh

bash: ./testfile.sh: Permission deniedBu kez yetki hatası aldık. Dosyanın yetkilerini tekrar hatırlayacak olursak, dosya sahibinin yani benim bu dosyayı çalıştırma “x” yetkim olmadığını görebiliyoruz.

└─$ ls -l testfile.sh

-rw-r--r-- 1 taylan taylan 23 Jul 7 06:01 testfile.shDolayısıyla bu dosyayı bir betik dosyası yani bir program gibi çalıştırmam mümkün değil. Çalıştırabilmek için daha önce de yaptığımız gibi chmod aracı yardımıyla bu dosyaya çalıştırma yetkisi vermemiz gerek. Bu yetkilere “mod” denildiğini özellikle söylemiştim. İşte bu yetkileri değiştirmek için kullandığımız araç da “change mode” ifadesinin kısaltması olarak chmod şeklinde isimlendirilmiş.

Betik dosyama çalıştırma yetkisi vermek için daha önce de birkaç kez yaptığımız gibi chmod +x testfile.sh komutunu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod +x testfile.shŞimdi tekrar ls -l komutuyla listeleyelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxr-xr-x 1 taylan taylan 28 Jul 7 06:08 testfile.shTüm yetki grupları için çalıştırılma yetkisi verilmiş. Yani artık bu dosyayı herkes çalıştırabilir. Ben denemek için tekrar ./testfile.sh şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ./testfile.sh

ben betik dosyasıyımBu kez betik dosyam sorunsuzca çalıştı. Yani çalıştırma yetkisi vermeyi başardık. Fakat bu örneğimizde herkese çalıştırma yetkisi vermiş olduk. Bu yaklaşım pek güvenli ve her zaman isteyeceğimiz bir yaklaşım değil. Şimdi yetki verme işlemini nasıl daha spesifik olarak tanımlayabileceğimizden bahsederek devam edelim.

Tüm izinleri daha rahat gösterebilmek için öncelikle dosyamdaki tüm yetkileri kaldırmak üzere chmod -rwx testfile.sh komutunu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod -rwx testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

---------- 1 taylan taylan 33 Jul 7 06:15 testfile.shDosyamın tüm yetkileri kaldırılmış. Ben yalnızca dosyanın sahibine çalıştırma yetkisi vermek için chmod u+x testfile.sh komutunu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod u+x testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

---x------ 1 taylan taylan 33 Jul 7 06:15 testfile.shGirmiş olduğum komuttaki u parametresi “user” yani “kullanıcı” ifadesinin kısaltmasından gelen “dosyanın sahibini” temsil eden parametredir. +x tanımı da yalnızca çalıştırma yetkisi eklemek istediğimi belirtmek için kullandığım bir parametre. Neticede ls -l komutunun çıktısıyla bizzat teyit edebildiğimiz gibi dosyanın sahibine çalıştırma yetkisi vermeyi başardık.

Yetkiyi silmek istersek de artı yerine eksi işaretini kullanabiliriz. Ben yine dosyanın sahibinden çalıştırma yetkisini kaldırmak istediğim için chmod u-x testfile.sh şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod u-x testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

---------- 1 taylan taylan 33 Jul 7 06:15 testfile.shEksi işareti sayesinde yetki kaldırma işlemini de sorunsuzca gerçekleştirdik.

Eğer dosya sahibinin yetkilerini değil de dosya grubunun yetkilerini değiştirmek istersek u yerine g karakterini kullanabiliriz. Ben denemek için gruptaki kullanıcılara okuma ve yazma yetkisi vermek için chmod g+rw testfile.sh şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g+rw testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

----rw---- 1 taylan taylan 33 Jul 7 06:15 testfile.shDosyanın grubu için okuma ve çalıştırma yetkileri verilmiş.

Diğer kullanıcılar için yetki tanımlaması yaparken de “others” yani “diğerleri” ifadesinin kısaltmasından gelen o karakterini kullanabiliyoruz. Ben diğer kullanıcılara yalnızca okuma yetkisi vermek istediğim için chmod o+r testfile.sh şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod o+r testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

----rw-r-- 1 taylan taylan 33 Jul 7 06:15 testfile.shDiğer kullanıcılar için yalnızca okuma yetkisi tanımlanmış.

İşte bu ele aldığımız yaklaşımlar sayesinde toplu veya tekil olarak istediğimiz yetki tanımlamasını yapabiliyoruz. Örneğin tüm kullanıcıların okuma yetkisini kaldırmak istersek chmod -r testfile.sh şeklinde komutumuzu girebiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod -r testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-----w---- 1 taylan taylan 33 Jul 7 06:15 testfile.shOkuma yetkisi olanların yalnızca okuma yetkileri kaldırılmış oldu. Neticede burada öğrendiğiniz ekleme ve çıkarma yaklaşımı sayesinde hem spesifik kullanıcı grubuna hem de toplu şekilde tüm kullanıcı yetkilerine ekleme ve çıkarma yapabilirsiniz. Bu arada fark ettiyseniz biz şimdiye kadar hep ekleme ve çıkarma yaptık. Eğer artı ve eksi işaretleriyle ekleme veya çıkarma yapmak yerine doğrudan tanımlamak istediğimiz yetkiler varsa eşittir işaretini kullanabiliyoruz.

Örneğin testfile.sh dosyasının şu anda yalnızca grubu için yazma yetkisi bulunuyor. Ben grubuna doğrudan okuma ve çalıştırma yetkisi tanımlamak için chmod g=rx testfile.sh şeklinde komutumu girebilirim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rx testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

----r-x--- 1 taylan taylan 33 Jul 7 06:15 testfile.shGördüğünüz gibi yazma yetkisi kaldırılıp yalnızca okuma ve çalıştırma yetkisi verilmiş oldu.

Yani özetleyecek olursak; yetki ekleme işlemi için artı, çıkarma işlemi için eksi ve doğrudan yetkiyi tanımlamak için de eşittir işaretini kullanabiliyoruz.

Ayrıca bizim burada kullandığımız yetkileri temsil eden harfler yerine aslında yetki tanımlamak için bu yetkilerin rakam karşılıklarını kullanma imkanımız da var. Üstelik rakamları kullanarak birden fazla yetki gruba tek sefer yetki tanımlamak çok daha kolay. Neden daha kolay olduğunu anlayabilmemiz için öncelikle rakamla nasıl yetki tanımlayabileceğimizden bahsetmemiz lazım.

r karakteri ile temsil edilen okuma yetkisinin sayısal karşılığı 4 rakamıdır.

w karakteri ile temsil edilen yazma yetkisinin sayısal karşılığı 2 rakamıdır.

x karakteri ile temsil edilen çalıştırma yetkisinin sayısal karşılığı 1 rakamıdır.

Biz üç yetki grubuna(sahibi-grubu-diğerleri) yetki tanımlaması yapmak için üç basamaklı şekilde bu rakamların toplamlarını girebiliyoruz.

Önceki örneklerimizi hep dosyalar üzerinde uyguladık fakat yetkiler, klasörler için de aynen geçerli. Ben bu durumu kanıtlamak için örneklerimde kullanmak üzere yeni bir klasör oluşturmak istiyorum.

mkdir testfolder komutuyla hemen oluşturalım. Hatta tam bir klasör olması için touch testfolder/dosya{1..4} komutuyla birden fazla dosyayı da içerisine ekleyelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ mkdir testfolder

┌──(taylan㉿linuxdersleri)-[~]

└─$ touch testfolder/dosya{1..4}

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder

drwxr-xr-x 2 taylan taylan 4096 Jul 7 07:39 testfolderŞu anda klasörümün yetkileri bu şekilde. Eğer ben klasör grubundaki kullanıcılara yazma yetkisi vermek istersem yazma(w) yetkisini temsil eden 2 rakamını kullanabilirim.

Ekleme yapacağım için yine chmod komutundan sonra + işaretini kullanmam gerekiyor. Şimdi ben yalnızca klasör grubundaki kullanıcılara yazma yetkisi eklemek istediğim için chmod +020 testfolder şeklinde komutumu yazıyorum. Burada üç basamaklı sayı yazmamız gerekiyor çünkü ilk sayı her zaman kullanıcıya, ikinci sayı gruba, üçüncü sayı da diğer kullanıcılara ait olan yetkileri temsil ediyor. Ben yalnızca gruba yazma yetkisi eklemek istediğim için diğer yetkilere ekleme yapılmaması için 0 şeklinde yazdım ve grubu temsil eden ortadaki sayıya yazma yetkisini temsil eden 2 rakamını girdim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod +020 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxrwxr-x 2 taylan taylan 4096 Jul 7 07:39 testfolder/Klasör grubundakilere yazma yetkisi de eklenmiş.

Kullanımı daha iyi anlamak için mesela yalnızca klasör sahibine okuma izni verip geri kalan tüm yetkileri silmeyi deneyebiliriz. Yetki kaldırma işlemi yapacağımız için eksi işaretini kullanacağız.

Klasör sahibinden yazma(2) ve çalıştırma(1) yetkisini eksiltmek istediğimiz için yazma ve çalıştırmayı temsil eden 2 ve 1 rakamlarının toplamını yani 3 rakamını buraya yazmamız gerekiyor. Daha sonra diğer tüm kullanıcıların tüm yetkilerini kaldırmak istediğimiz için okuma(4) yazma(2) ve çalıştırma(1) yetkilerinin sayı toplamları 4 + 2 + 1 den 7 ettiği ikinci ve üçüncü sayı kısmına da 7 rakamlarını ekleyebiliriz. Yani komutumuz chmod -377 testfolder halini alıyor.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod -377 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

dr-------- 2 taylan taylan 4096 Jul 7 07:39 testfolder/Gördüğünüz gibi klasörün sahibinin yalnızca okuma yetkisi varken grup ve diğer kullanıcıların yetkileri kaldırılmış.

Bence bu örnek bu yetki işlemini gayet net biçimde açıklıyor. Yine de bir tane daha örnek ele alabiliriz. Şu anda bu klasörün yalnızca sahibi için okuma yetkisi var.

Eğer sahibine yazma ve çalıştırma yetkisi ekleyip, grubu için yalnızca okuma ve yazma yetkisi eklemek ve diğer kullanıcılar için de yalnızca okuma yetkisi eklemek istersek komutumuzu nasıl girmemiz gerekir ?

Yetki eklemesi yapacağım için chmod + şeklinde yazıyorum. İlk sayımızda klasörün sahibine yazma ve çalıştırma yetkisi vereceğiz. Yazma yetkisi 2 rakamıyla temsil ediliyor, çalıştırma da 1 rakamıyla. Her iki yetkiyi temsil etmesi için toplamlarını yani 3 rakamını yazabiliriz.

Grubu için okuma ve yazma yetkisi yani 4 ve 2 rakamlarının toplamını 6 rakamıyla girebiliriz.

Son olarak diğer kullanıcılara yalnızca okuma yetkisi eklemek için de 4 rakamını yazabiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod +364 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxrw-r-- 2 taylan taylan 4096 Jul 7 07:39 testfolder/Tam olarak istediğimiz yetkileri eklemeyi başardık.

Yetkileri temsil eden rakamları kullanarak yetki ekleme ve çıkarma işlemi bu şekilde. Ayrıca ekleme ve çıkarma işlemi dışında dilerseniz daha önce de yaptığımız gibi doğrudan yetki tanımlaması da yapabilirsiniz.

Örneğin ben dosyanın sahibine tüm yetkileri vermek, grubuna ve diğerlerine yalnızca okuma ile çalıştırma yetkisi vermek için chmod 755 testfolder komutunu girebilirim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod 755 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxr-xr-x 2 taylan taylan 4096 Jul 7 07:39 testfolder/Belki bu sayıların kullanımı başta biraz kafa karıştırıcı gelmiş olabilir fakat kendiniz biraz pratik yaparsanız aslında ne kadar kolay ve kullanışlı olduğunu bizzat görebilirsiniz. Test etmek için dosya veya klasörler oluşturup, bir yetki tanımlaması planlayıp bu yetkilendirmeyi doğru şekilde tanımlayıp tanımlayamayacağınızı test edebilirsiniz. Bu şekilde alıştırmalar yaparsanız zaten tam olarak kullanımını kavramış olacaksınız.

Kimi zaman klasörler üzerinde çalışıyorken, klasör içerisindeki dosya ve dizinlerde de ortak yetki tanımlaması yapmak isteyebiliyoruz. Bu noktada “özyineleme” yani “recursive” ifadesinin kısaltmasından gelen R seçeneğini kullanabiliyoruz.

Öncelikle klasörler üzerindeki standart yetki tanımlamalarının alt dizinlerde geçerli olmadığını teyit edelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxr-xr-x 2 taylan taylan 4096 Jul 7 07:39 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfolder/

total 0

-rw-r--r-- 1 taylan taylan 0 Jul 7 07:39 dosya1

-rw-r--r-- 1 taylan taylan 0 Jul 7 07:39 dosya2

-rw-r--r-- 1 taylan taylan 0 Jul 7 07:39 dosya3

-rw-r--r-- 1 taylan taylan 0 Jul 7 07:39 dosya4Gördüğünüz gibi daha önceki yetki tanımlamalarımız klasör içindeki dosyalarda geçerli olmamış. Klasör ve içerisindeki dosyaların yetkileri farklı gözüküyor. Şimdi özyinelemeli şekilde komutumuzu girip değişimi kontrol edelim.

Ben denemek için tüm kullanıcılara çalıştırmak yetkisi eklemek üzere chmod -R +111 testfolder şeklinde komutumu giriyorum. Buradaki büyük R seçeneği sayesinde buradaki yetki ekleme işleminin bu klasörün içinde yer alan tüm içeriklerde de aynen geçerli olması lazım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod -R +111 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxr-xr-x 2 taylan taylan 4096 Jul 7 07:39 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfolder/

total 0

-rwxr-xr-x 1 taylan taylan 0 Jul 7 07:39 dosya1

-rwxr-xr-x 1 taylan taylan 0 Jul 7 07:39 dosya2

-rwxr-xr-x 1 taylan taylan 0 Jul 7 07:39 dosya3

-rwxr-xr-x 1 taylan taylan 0 Jul 7 07:39 dosya4Alt dizindekiler de dahil tüm dosyalarda tüm kullanıcılar için çalıştırma yetkisi eklenmiş.

Ben yetkilendirme tanımlaması için sayıları kullandım ama harfler ile de aynı şekilde R seçeneği sayesinde tüm alt dizinlerdeki içeriklerde aynı izin tanımlamalarının geçerli olmasını sağlayabiliriz.

Dizinlerdeki yetki tanımlamalarıyla ilgili bahsetmek istediklerim bu kadar. Artık bu erişim yetkilerinin etkilerini anlayabilmek için birkaç test yaparak devam etsek hiç fena olmaz.

Şimdiye kadar kullanıcılardan, gruplardan ve erişim izinlerinden bahsettik ancak doğrudan erişim yetkilerinin dosya ve dizinler üzerindeki etkilerini gözlemlemedik.

Dosya veya dizinlerin; "sahibi", "grubundaki kullanıcılar" ve "diğerleri" şeklinde yetki tanımlamaları olduğunu öğrendik.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxr-xr-x 1 taylan taylan 33 Jul 7 06:15 testfile.shÖrneğin testfile.sh dosyasını taylan kullanıcısı oluşturduğu için dosyanın sahibi ve grubu taylan olarak geçiyor.

Burada bahsi geçen taylan grubu taylan kullanıcısının birincil grubu olduğu için tabii ki biz özellikle başka bir kullanıcıyı ekleyene kadar bu grupta başka bir kullanıcı bulunmuyor. Ben grup yetkilerini test edebilmek için ali isimli kullanıcı hesabını bu taylan grubuna eklemek istiyorum. Bunun için sudo gpasswd -a ali taylan şeklinde komutumuzu girebiliriz.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo gpasswd -a ali taylan

[sudo] password for taylan:

Adding user ali to group taylangroups ali komutuyla ali kullanıcısının gruplarını sorgulayalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ groups ali

ali : ali taylanali, taylan grubuna dahil olmuş.

Neticede şu anda sistemimde bu dosyanın sahibi olan "taylan" kullanıcısı, bu dosya için tanımlı olan taylan grubundaki "ali" kullanıcısı ve bunların hiç birine dahil olmayan "nil" isimli bir kullanıcı hesabım bulunuyor. Ben şimdi sırasıyla bu kullanıcı hesapları üzerinden dosya üzerindeki yetkileri test etmek istiyorum. Bunun için iki yeni konsol daha açalım.

Öncelikle su ali komutuyla ali kullanıcı hesabında oturum açıyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ su ali

Password:

This account is currently not available.Daha önce örnekler sırasında ali kullanıcısının oturum açmasını engellemek için passwd dosyasında varsayılan kabuk yerine nologin dosyasını eklediğim için oturum açamıyoruz. sudo nano /etc/passwd komutuyla dosyayı açıp ali satırındaki nologin dosyasını /usr/bin/bash olarak değiştirip kaydedelim.

Şimdi tekrar su ali komutuyla geçiş yapmayı deneyelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ su ali

Password:

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$Bu kez sorunsuzca ali kullanıcı hesabında oturum açmış olduk.

Şimdi diğer konsolumuzda da nil kullanıcı hesabında oturum açmak üzere su nil şeklinde komutumuzu girelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ su nil

Password:

┌──(nil㉿linuxdersleri)-[/home/taylan]

└─$Tamamdır, bu konsol üzerinde de nil kullanıcı hesabında oturum açmış oldum.

Ben sırasıyla dosya ve klasörlerin hangi yetkilere hangi şekilde tepki verdiğini ele alabilmek için olası yetki türlerini “ali” kullanıcısı üzerinden test etmek istiyorum. ali kullanıcısını taylan gruba eklediğim için “testfile.sh” ve “testfolder” üzerinde çalışırken, gruplar için geçerli olan yetkileri değiştirmem yeterli olacak. İleride dosyanın sahibi, grubu ve diğer kullanıcılar için yetki sınırını da örnekleyeceğiz ancak şimdilik erişim yetkilerinin sonuçlarını test edelim.

Test etmek üzere kullanacağım dosyam “testfile.sh” dosyası.

Dosyamıza yalnızca okuma yetkisi verelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=r testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxr--r-x 1 taylan taylan 33 Jul 7 06:15 testfile.shali kullanıcısı üzerinden sırasıyla okuma yazma ve çalıştırmayı deneyelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfile.sh

echo ben betik dosyasıyım

test

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "ekle" >> testfile.sh

bash: testfile.sh: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ./testfile.sh

bash: ./testfile.sh: Permission deniedGördüğünüz gibi okuma yetkisi bulunan dosyayı yalnızca okuyabiliyoruz.

Okuma ve yazma yetkisini verelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rw testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxrw-r-x 1 taylan taylan 33 Jul 7 06:15 testfile.shTest edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "ekle" >> testfile.sh

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfile.sh

echo ben betik dosyasıyım

test

ekle

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ./testfile.sh

bash: ./testfile.sh: Permission deniedÇalıştırma(x) yetkisi olmadığı için betik dosyasının çalıştırılamadığını gördük.

Tüm yetkileri verelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rwx testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxrwxr-x 1 taylan taylan 38 Jul 8 01:38 testfile.shTest edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "ekle2" >> testfile.sh

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfile.sh

echo ben betik dosyasıyım

test

ekle

ekle2

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ./testfile.sh

ben betik dosyasıyım

./testfile.sh: line 3: ekle: command not found

./testfile.sh: line 4: ekle2: command not foundYazma, okuma ve çalıştırmayı başardık.

Yetkiyi verelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rx testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxr-xr-x 1 taylan taylan 44 Jul 8 01:40 testfile.shTest edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfile.sh

echo ben betik dosyasıyım

test

ekle

ekle2

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "ekle3" >> testfile.sh

bash: testfile.sh: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ./testfile.sh

ben betik dosyasıyım

./testfile.sh: line 3: ekle: command not found

./testfile.sh: line 4: ekle2: command not foundYazma yetkisi olmadığı için yeni veri eklemesi yapamadık. Silme işlemi de yapamazdık çünkü dosya üzerinde değişiklik hakkına sahip değiliz. Yazma yetkisi dosya üzerinde değişiklik yapma yetkisini temsil ediyor.

Yetkiyi verelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=x testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwx--xr-x 1 taylan taylan 44 Jul 8 01:40 testfile.shTest edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfile.sh

cat: testfile.sh: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "ekle2" >> testfile.sh

bash: testfile.sh: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ./testfile.sh

bash: ./testfile.sh: Permission deniedÇalıştırma yetkimiz olmasına rağmen “yetki hatası” aldık çünkü okuma yetkisi olmadan çalıştırma yetkisi tek başına yeterli değil. Dosya içeriğinin okunması mümkün olmadığı için çalıştırılması da doğal olarak mümkün olmuyor. Bu sebeple dosyalar üzerindeki yalın “çalıştırma(x)” izni dosyayı çalıştırmak için yeterli değil.

Hemen okuma izni de ekleyip tekrar deneyelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rx testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxr-xr-x 1 taylan taylan 44 Jul 8 01:40 testfile.sh┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ./testfile.sh

ben betik dosyasıyım

./testfile.sh: line 3: ekle: command not found

./testfile.sh: line 4: ekle2: command not foundGördüğünüz gibi okuma ve çalıştırma bir arada olduğunda dosyanın çalıştırılması mümkün oluyor.

Yetkilerin klasörler üzerindeki etkilerini gözlemlemeden önce kısaca sıralayacak olursak:

Okuma(r): dizin içeriğini listelemesine izin verir.

Yazma(w): dizin içindeki dosyaları oluşturmasına, yeniden adlandırmasına veya silmesine ve dizinin özniteliklerini değiştirmesine izin verir.

Çalıştırma(x): dizine geçiş yapılmasına ve içindeki dosyalara ve dizinlere erişmesine izin verir.

Etkilerini daha iyi anlamak için birkaç test gerçekleştirebiliriz.

Testlerden önce, klasör içerisindeki dosya ve dizinlerin yetkileri konusunda sorun yaşamamak için ben sudo chmod -R g=rwx testfolder/ komutuyla klasör içindeki içeriklerin tamamına tüm yetkiyi veriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo chmod -R g=rwx testfolder/

[sudo] password for taylan:

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -lR testfolder/

testfolder/:

total 8

-rwxrwxr-x 1 taylan taylan 38 Jul 8 03:56 dosya1

-rwxrwxr-x 1 taylan taylan 0 Jul 7 07:39 dosya2

-rwxrwxr-x 1 taylan taylan 0 Jul 7 07:39 dosya3

-rwxrwxr-x 1 taylan taylan 0 Jul 7 07:39 dosya4

-rw-rwxr-- 1 ali ali 59 Jul 8 03:48 yeni-belgeNormalde işlem yaparken hem klasör hem de klasör içindeki dosya ve dizinlerin yetkileri önemli. Fakat biz öncelikle klasörün etkilerini görmek için, içerisindekilere tam yetki verelim. Anlatımın devamında aksi durumlardan da bahsedeceğiz zaten.

Yetki tanımlayalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=r testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxr--r-x 2 taylan taylan 4096 Jul 7 07:39 testfolder/Test edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cd testfolder/

bash: cd: testfolder/: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ls testfolder/

ls: cannot access 'testfolder/dosya4': Permission denied

ls: cannot access 'testfolder/dosya1': Permission denied

ls: cannot access 'testfolder/dosya2': Permission denied

ls: cannot access 'testfolder/yeni-belge': Permission denied

ls: cannot access 'testfolder/dosya3': Permission denied

dosya1 dosya3 yeni-belge

dosya2 dosya4

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

cat: testfolder/dosya1: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "son ekleme" >> testfolder/dosya1

bash: testfolder/dosya1: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cp deneme testfolder/

cp: cannot stat 'testfolder/deneme': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ mv deneme testfolder/

mv: cannot stat 'testfolder/deneme': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ rm testfolder/dosya2

rm: cannot remove 'testfolder/dosya2': Permission deniedYalnızca okuma yetkimiz varken, dizin içeriğindeki dosyaları, listeleme, taşıma ve geçiş yapma gibi işlemlerde “erişim yetkisi” hatası aldık. Burada küçük bir nüans var. Esasen okuma yetkisi bize dizin içeriklerini listeleme yetkisi veriyor. Fakat ls aracı alias ls komutunun çıktısından bizzat görebileceğimiz gibi yalın halde çalışmıyor.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ alias ls

alias ls='ls --color=auto'Gördüğünüz gibi biz ls komutunu kullandığımızda çıktıları renklendirmek üzere ls --color=auto komutu çalıştırılıyor. ls komutunun harici bir parametresinin çalışabilmesi için de o dizinde çalıştırma(x) yetkisine ihtiyacı var. Dolayısıyla biz bu takma isimli komutu girdiğimizde dizin içeriğini listeleyemiyoruz. Bunun yerine command ls komutu ile ls aracının yalın haliyle çalışmasını sağlayabiliriz. command komutu takma isimlerin görmezden gelinmesini sağladığı için yalnızca ls komutunun çalışmasını sağlıyor.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ command ls testfolder/

dosya1 dosya2 dosya3 dosya4Bu kez dizin içeriğini listeleyebildik. Okuma yetkisi yalnızca klasör içindeki dosya ve dizinlerin isimlerini okuma yetkisi veriyor. Örneğin detaylı çıktı almak üzere command ls -l komutunu girersek yine hata alacağız çünkü detaylı bilgi almaya yetkimiz bulunmuyor.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ command ls -l testfolder/

ls: cannot access 'testfolder/dosya4': Permission denied

ls: cannot access 'testfolder/dosya1': Permission denied

ls: cannot access 'testfolder/dosya2': Permission denied

ls: cannot access 'testfolder/dosya3': Permission denied

total 0

-????????? ? ? ? ? ? dosya1

-????????? ? ? ? ? ? dosya2

-????????? ? ? ? ? ? dosya3

-????????? ? ? ? ? ? dosya4Gördüğünüz gibi dosya isimleri hariç detaylı bilgi almaya yetkimiz olmadığı için bu şekilde çıktı aldık. Dosya isimlerini listeleme dışındaki tüm işlemler için çalıştırma yetkisine ihtiyacımız var.

Yetki tanımlayalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rw testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxrw-r-x 2 taylan taylan 4096 Jul 7 07:39 testfolder/Test edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cd testfolder/

bash: cd: testfolder/: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ls testfolder/

ls: cannot access 'testfolder/dosya4': Permission denied

ls: cannot access 'testfolder/dosya1': Permission denied

ls: cannot access 'testfolder/dosya2': Permission denied

ls: cannot access 'testfolder/dosya3': Permission denied

dosya1 dosya2 dosya3 dosya4

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ command ls testfolder/

dosya1 dosya2 dosya3 dosya4

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cp deneme testfolder/

cp: cannot stat 'testfolder/deneme': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

cat: testfolder/dosya1: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "deneme" > testfolder/yeni

bash: testfolder/yeni: Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ mv testfolder/dosya1 testfolder/yeni

mv: failed to access 'testfolder/yeni': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ rm testfolder/dosya3

rm: cannot remove 'testfolder/dosya3': Permission deniedÇalıştırma yetkisi olmadan okuma ve yazma yetkisi de fark oluşturmuyor. Yalnızca dizin içerisindeki dosya isimlerini listeleyebiliyoruz.

Test etmeye gerek yok çünkü dizin üstünde tüm yetkilere sahip olduğumuz için okuma, yazma, kopyalama taşıma, silme çalıştırma gibi işlemleri yapabiliyoruz.

Yetki tanımlayalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rx testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxr-xr-x 2 taylan taylan 4096 Jul 7 07:39 testfolder/Test edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ls testfolder/

dosya1 dosya2 dosya3 dosya4 yeni-belge

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ls -l testfolder/

total 12

-rwxrwxr-x 1 taylan taylan 38 Jul 8 03:56 dosya1

-rwxrwxr-x 1 taylan taylan 11 Jul 8 05:42 dosya2

-rwxrwxr-x 1 taylan taylan 0 Jul 7 07:39 dosya3

-rwxrwxr-x 1 taylan taylan 0 Jul 7 07:39 dosya4

-rw-rwxr-- 1 ali ali 59 Jul 8 03:48 yeni-belge

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

metin belgesi

yeni ekleme

yeni ekleme

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "son ekleme" >> testfolder/dosya2

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya2

son ekleme

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ mv testfolder/dosya2 testfolder/yeni-dosya

mv: cannot move 'testfolder/dosya2' to 'testfolder/yeni-dosya': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cp deneme testfolder/

cp: cannot create regular file 'testfolder/deneme': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ rm testfolder/dosya2

rm: cannot remove 'testfolder/dosya2': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cd testfolder/Okuma, listeleme dizine geçiş gibi işlevlerini yerine getirip, dosya içeriklerinde değişiklik yapabiliyorken, taşıma silme kopyalama veya değiştirme gibi işlevleri yerine getiremiyoruz. Klasör üzerinde yazma yetkimiz olmadığında, klasör içindeki dosya ve klasörleri kopyalama, silme veya değiştirme gibi işlemleri yapamıyoruz.

Yetkiyi verelim.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=wx testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwx-wxr-x 2 taylan taylan 4096 Jul 8 03:40 testfolder/Test edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cd testfolder/

┌──(ali㉿linuxdersleri)-[/home/taylan/testfolder]

└─$ cd ..

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ls testfolder/

ls: cannot open directory 'testfolder/': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ command ls testfolder/

ls: cannot open directory 'testfolder/': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

metin belgesi

yeni ekleme

yeni ekleme

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "son" >> testfolder/dosya1

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

metin belgesi

yeni ekleme

yeni ekleme

son

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ mv testfolder/dosya2 testfolder/yeni-dosya

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cp testfolder/yeni-dosya testfolder/dosya

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ rm testfolder/dosyaGördüğünüz gibi okuma yetkisi olmadığı için klasör içeriğini listeleyemedik ama diğer işlemleri yerine getirebiliyoruz.

Yetkimizi tanımlayalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=x testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwx--xr-x 2 taylan taylan 4096 Jul 8 05:50 testfolder/Test edelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cd testfolder/

┌──(ali㉿linuxdersleri)-[/home/taylan/testfolder]

└─$ cd ..

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ ls testfolder/

ls: cannot open directory 'testfolder/': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ command ls testfolder/

ls: cannot open directory 'testfolder/': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

metin belgesi

yeni ekleme

yeni ekleme

son

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "son ekleme" >> testfolder/dosya1

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

metin belgesi

yeni ekleme

yeni ekleme

son

son ekleme

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ mv testfolder/dosya3 testfolder/dosya

mv: cannot move 'testfolder/dosya3' to 'testfolder/dosya': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cp deneme testfolder/

cp: cannot create regular file 'testfolder/deneme': Permission denied

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ rm testfolder/dosya3

rm: cannot remove 'testfolder/dosya3': Permission denied

Yalnızca çalıştırma yetkisi varken, dizine geçiş ve dosya içeriğinde düzenleme gibi işlevleri yerine getirebiliyoruz.

Tabii ki şimdiye kadar ele aldığımız tüm örneklerde, klasör içindeki dosyanın tüm yetkileri vardı. Bu sayede dosya üzerinde tüm işlemleri yapabilme özgürlüğüne sahiptik. Eğer dosyanın erişim yetkileri kısıtlanmışsa klasörün yetkileri önemini yitiriyor.

Yani esasen klasörün yetkileri; klasöre geçiş, klasör içeriğini listeleme ve klasör içeriğini düzenleme kapsamında.

Dosyaların yetkileri ise; dosyaları çalıştırma veya içeriklerinde düzenleme yapma kapsamında.

Bu bağlamda yapmak istediğiniz işlemler için her iki yetki düzeyinin de uygun olması şart.

Örneğin klasör üzerinde tüm yetkileriniz olsa, ama dosyada yazma yetkiniz bulunmasa bu dosyanın içeriğini düzenleyemezsiniz. Hemen deneyelim. Öncelikle klasöre tüm yetkileri verip, dosyanın yazma yetkisini kaldıralım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rwx testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -ld testfolder/

drwxrwxr-x 2 taylan taylan 4096 Jul 8 05:50 testfolder/

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g=rx testfolder/dosya1

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfolder/dosya1

-rwxr-xr-x 1 taylan taylan 53 Jul 8 05:55 testfolder/dosya1Şimdi ali kullanıcısı üzerinden bu dosyayı okumayı ve içerisine veri eklemeyi deneyelim.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ cat testfolder/dosya1

metin belgesi

yeni ekleme

yeni ekleme

son

son ekleme

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ echo "deneme" >> testfolder/dosya1

bash: testfolder/dosya1: Permission deniedGördüğünüz gibi klasörün tüm yetkileri olmasına rağmen, dosyanın yazma yetkisi olmadığı için dosyaya yeni veri girişi yapamadık. Sanırım bu örnek klasör ve dosya düzeyindeki erişim yetkilerini anlamak için basit ama yeterli.

Ayrıca tüm bunların dışına eğer anlatım sırasında fark ettiyseniz, dosya ve klasörlerin yetkilerini yalnızca o dosya veya klasörün sahibi değiştirebiliyor. Örneğin gruptaki kullanıcılara tüm izinler verilmiş olsa bile, gruptaki kullanıcılar ilgili dosya veya dizinin yetkilerini değiştiremez.

Ben bu durumu da teyit etmek için öncelikle taylan kullanıcı hesabı üzerinden chmod g+rwx testfile.sh komutuyla bu dosyanın gruba tüm yetkileri veriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chmod g+rwx testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxrwxr-x 1 taylan taylan 44 Jul 8 01:40 testfile.shTüm yetkileri verdim. Şimdi bu gruba dahil olan ali kullanıcı hesabı üzerinden mesela tüm kullanıcılara tüm yetkileri vermek üzere chmod a+rwx testfile.sh şeklinde komutumuzu girmeyi deneyebiliriz.

┌──(ali㉿linuxdersleri)-[/home/taylan]

└─$ chmod a+rwx testfile.sh

chmod: changing permissions of 'testfile.sh': Operation not permittedYetki hatası aldık çünkü ali kullanıcısının okuma yazma ve çalıştırma yetkisi olsa da bu dosyanın izinlerini değiştirme yetkisi yok. Dosya ve dizinlerin yetkilerini yalnızca sahipler değiştirebiliyor. Zaten böyle olmasaydı erişim yetkilerinin hiç bir anlamı kalmazdı. Çünkü örneğin dosyanın sahibi dışındaki herhangi bir kullanıcıya dosyayı okuması çalıştırması ve yeni veriler yazması için yetki verdiğimizde bu kullanıcı diğer herkesin yetkilerini düşürüp dosyanın tüm yetkilerini devralabilirdi.

Bu sebeple dosya ve dizinlerin yetkilerini yalnızca sahiplerinin değiştirebileceğini unutmayın. Tabii ki sistem üzerindeki en yetkili olan root kullanıcısı da değiştirebilir fakat bu bir istisna ve root kullanıcısı zaten süper yetkilere sahip.

Biz şimdi dosya ve dizinlerin sahibini ve grubunu değiştirmekten bahsedelim.

Burada değiştirmek istediğimiz, dosya ve dizinlerin sahipliği olduğu için “owner” yani “sahip” ifadesinin kısaltmasından gelen chown aracından faydalanabiliyoruz. İsmi işlevini temsil ettiği için zaten ihtiyacımız olduğunda aracın ismini hatırlamamız da çok kolay oluyor. Ayrıca kullanımı da çok kolay zaten.

Ben örnek olarak taylan kullanıcısına ait olan testfile.sh isimli dosyanın sahipliğini değiştirmek istiyorum. İstersek hem dosya sahibini hem de grubunu aynı anda değiştirebileceğimiz gibi, ayrı ayrı sahibini ve grubunu da değiştirebiliriz.

Ben öncelikle yalnızca bu dosya sahibini nil olarak değiştirmek için chown nil testfile.sh şeklinde komutumu giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ chown nil testfile.sh

chown: changing ownership of 'testfile.sh': Operation not permittedBen bu dosyanın sahibi de olsam bu işlemi yapmak için yetkim yok. Bu işlemi yapmak için yönetici ayrıcalıklarına sahip olmamız gerekiyor. Ben komutun başında sudo yazıp tekrar giriyorum. Buradaki sudo komutu sayesinde bu işlemi root yetkileriyle yerine getirebiliyor olacağım. taylan kullanıcısı sudo grubuna dahil olduğu için sudo aracını kullanarak geçici olarak yetkilerini yükseltebiliyor. İleride bu konudan da ayrıca bahsediyor olacağız.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo chown nil testfile.sh

[sudo] password for taylan:Şimdi mevcut kullanıcı hesabımın yani taylan kullanıcısının parolasını girip onaylıyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo chown nil testfile.sh

┌──(taylan㉿linuxdersleri)-[~]

└─$Bu kez herhangi bir hata almadık. Şimdi ls -l ile listeleyip dosyanın izinlerine bakalım.

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh

-rwxrwxr-x 1 nil taylan 44 Jul 8 01:40 testfile.shDosyanın sahibi olarak nil kullanıcısı gözüküyor. Yani artık buradaki izinler nil kullanıcısında geçerli ve nil kullanıcısı bu dosyanın izinleri değiştirebilir çünkü nil artık dosyanın sahibi.

Yalnızca grubu değiştirmek için :grup parametresini kullanabiliyoruz. Ben örnek olarak taylan kullanıcısı üzerinden sudo chown :ali testfile.sh şeklinde giriyorum.

┌──(taylan㉿linuxdersleri)-[~]

└─$ sudo chown :ali testfile.sh

[sudo] password for taylan:

┌──(taylan㉿linuxdersleri)-[~]

└─$ ls -l testfile.sh