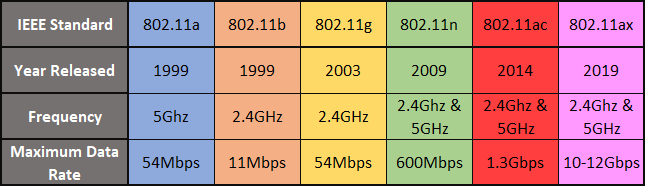

- IEEE 802.11 standaard voor draadloze netwerken

- Verschillende verianten (zie schema)

- RC4-encryptie voor beveiliging

- toegangspunt draadloos netwerk

- kan 1 of meerdere draadloze netwerken uitzenden

- EESID (Extended Service Set Identifier)

- naam draadloze netwerk

- BSSID (Basic Service Set Identifier)

- MAC adres van access point

- EESID (Extended Service Set Identifier)

- draadloze netwerken beveiligd met WEP / WPA2 / WPA3

Om te verbinden met een draadloos netwerk heeft jouw toestel een draadloze netwerkinterface (WNIC) nodig.

- werkt op OSI lagen 1 en 2

- kan extern apparaat zijn (USB), intern (PCI, PCIe) of ingebouwd.

- encryptie WLAN berichten via RC4

- symmetrische encryptie

- kleine sleutel (initieel 64bit, later 128)

- eerste 24 bit van sleutel is InitialisatieVector (IV)

- effectie lengte sleutel: 64-24 = 40 bit (of 10 hexadecimale karakters)

- IV heeft een waarde van 24bits => 16 777 216 mogelijke waarden. Voor elk pakket wordt een andere IV-waarde gebruikt. De kans is dus groot op duplicates. Met behulp van zwakke IV-waarden is het mogelijk om het RC4 algoritme te kraken. Er bestaan automatische tools om veel verkeer te genereren op het netwerk om zo uiteindelijk een zwak IV te genereren. WEP is dus ONVEILIG.

- opvolger van WEP

- gebruikt Temporal Key Integrity Protocol (TKIP)

- sleutels worden automatisch regelmatig gewijzigd

- Elk pakket wordt versleuteld met een andere 128 bit sleutel

- IV van 48 bit

- Bescherming teging spoofing via Message Integrity Check

- In combinatie met 802.1X authenticatieserver of pre-shared key mode (PSK) voor thuisnetwerken

- Verbinding maken zonder ingewikkeld wachtwoord

- Push Button: via indrukken WPS knop

- PIN methode: Er wordt een pin gegenereerd op de WAP. Nadien kan de client QR code inscannen.

- Vooral nuttig in thuisnetwerken (gebruiksgemak)

- ONVEILIG: WPS valt te kraken met een eenvoudige brute force aanval. Het is dus afgeraden om voor Wi-Fi nog gebruik te maken van WPS.

- In Wireshark kan je sniffen via een bekabeld netwerk alsook draadloos

- Bij verbinding via WLAN zie je al het verkeer van andere draadloze clients verbonden met zelfde access point. (kan geblokeerd worden zoals op Eduroam)

- Ook mogelijk om verkeer te zien van draadloze netwerken waarmee je niet verbonden bent

DE 802.1 staandaard beschrijft 8 verschillende modes voor draadloze communicatie: master (gebruikt voor access point), managed (voor client), ad hoc, repeater, mesh, Wi-Fi Direct, TDLS en Monitor Mode. Om te sniffen op een draadloos netwerk zet je je WNIC in Monitor Mode.

- Radio Frequency MONitor (RFMON) mode

- afluisteren verkeer op draadloos kanaal (vergelijkbaar met promiscuous mode)

- Wi-Fi packet injection mogelijk (afhankelijk van chipset WNIC)

- data versturen in monitor mode

- spoofing van netwerkpaketten

- maakt het eenvoudig Wi-Fi netwerk met WEP of WPA te kraken

Aircrack-ng is een set CLI tools om beveiliging van Wi-Fi netwerken te testen.

- Verschillende doeleinden:

- Monitoring (packet capture)

- Attacking (packet injection)

- Testing WNIC capabilities (capture & injection)

- Cracking (WEP, WPA & WPA2)

- Ontwikeld voor Linux, ook beschikbaar op Windows en macOS

Werkwijze Wi-Fi cracking

- Interface configureren in monitor-mode.

airmon-ng - Reconnaissance: BSSID, ESSID, kanaal kennen.

airodump-ng - Wi-Fi verkeer afluisteren.

airodump-ng - (WEP) Wi-FI verkeer injecteren

aireplay-ng- extra verkeer genereren om zo sneller IVs te verzamelen

- Kraken via verzamelde paketten.

aircrack-ng

Attackers genereren vaak extra verkeer op het draadloze netwerk, door het injecteren van packets.

Meer verkeer 👉🏻 meer packets 👉🏻 meer IVs 👉🏻 kans op zwakke IV vergroot 👉🏻 kans om netwerk te kraken

-

Attacker lanceert Fake Authentication aanval op de AP

-

Nadien een ARP replay aanval

- luisteren naar ARP-requests en deze naspelen op het draadloze netwerk om extra ARP verkeer te genereren en zo extra paketten met een IV

-

Kraken WEP: hoeveel paketten?

- 64bit sleutel: 250.000 IVs

- 128bit sleutel: 1.500.000 IVs

- Met PTW aanval:

- 64bit sleutel: 20.000 packets

- 128bit sleutel: 40.000-85.000 packets

De technieken van WEP zijn niet bruikbaar aangezien elk pakket een andere sleutel heeft en ook dankzij de ingebouwde bescherming tegen spoofing.

Hoe WPA kraken?

- capture 4-way authentication handshake

- mogelijkheid om dit te forceren via deauthentication attack

- Dankzij deze capture is het mogelijk om een WPA wachtwoord te kraken via een dictionary attack of via een brute force attack

- RockYou wordlist

rockyou.txt - crunch tool

crunch

- RockYou wordlist

Hoeveel pakketten?

- Enkel de 4-way handshake nodig aka heel weinig paketten